來獲取訪問權限。2019六大初始攻擊向量:釣魚攻擊、掃描與利用、賬戶非授權使用、暴力攻擊、移動設備攻擊、水坑攻擊(下圖)。TOP3初始攻擊向量網絡釣魚依然是最有效的初始感染媒介,但占比呈現下降趨勢,在

2020-02-17 17:39:12

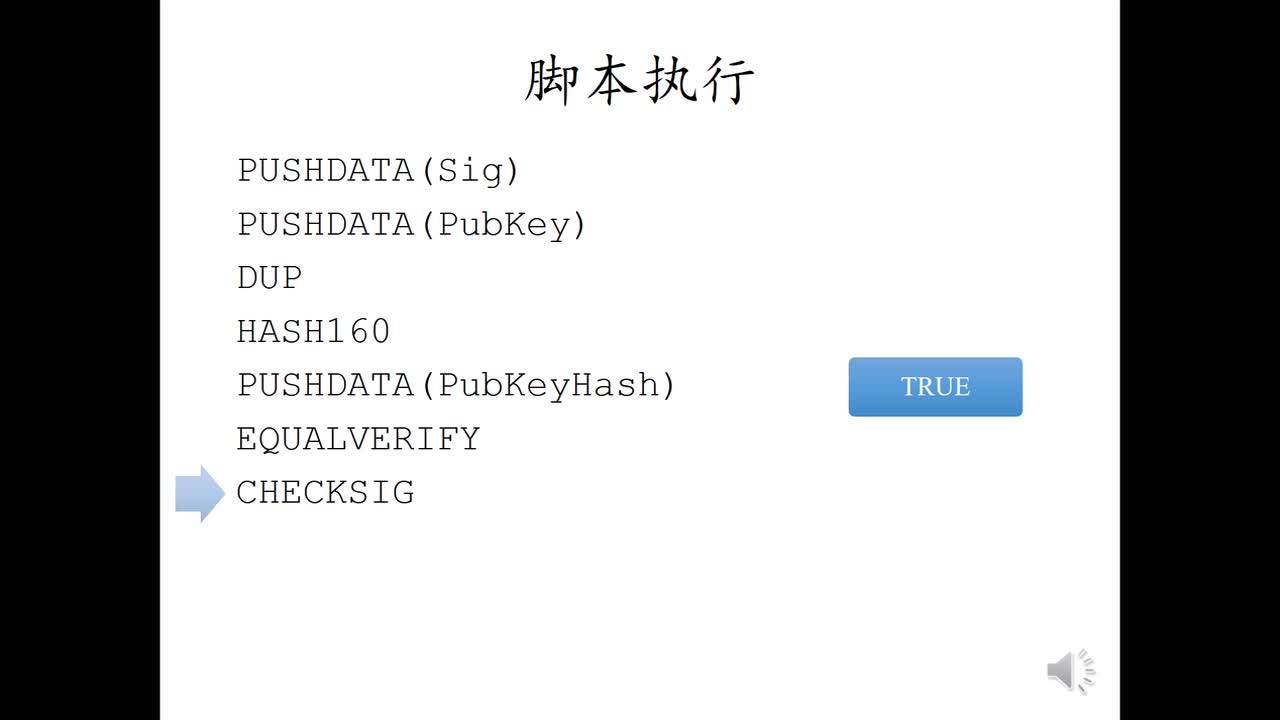

比特幣交易所系統開發如何適應海外市場?近日央視攜《對話》欄目幫助電視機前的觀眾們更好的探尋區塊鏈是什么、會為我們的生活帶來哪些改變、這項技術具體應該如何應用。目前大家對區塊鏈的技術非常關注,之前國內

2018-05-28 14:55:02

外市場與買賣方協議成交! (4)場外交易市場是一個以議價方式進行交易的市場。在場外交易市場上,買賣采取一對一交易方式,對同一幣種的買賣可能同時出現眾多的買方和賣方,不存在公開競價的機制。但場外交易市場的價格

2017-12-11 10:45:42

持續檢測現有網絡中的流量變化或者變化趨勢,從而得到相應信息的一種被動攻擊方式。主動攻擊:是指通過一系列的方法,主動地獲取向被攻擊對象實施破壞的一種攻擊方式。典型的主動攻擊手段:篡改:攻擊者故意篡改網絡上傳送的報文。也包括徹底中斷傳送的報文。重放:通過截獲普通用戶的加密數據,通過修改IP地址偽裝成

2021-12-23 07:00:40

的浪費,CPU長時間處于100%,永遠都有處理不完的連接直至就網絡擁塞,正常的訪問被中止。 2、攻擊癥狀 CC攻擊有一定的隱蔽性,那如何確定服務器正在遭受或者曾經遭受CC攻擊呢?我們可以通過以下

2013-09-10 15:59:44

嗨,我正在使用Vivado 2017.4.1在KCU116評估板上實現一個非常簡單的PCIe測試設計。在比特流生成期間,我得到如下DRC錯誤:[DRC RTRES-2]全局時鐘網絡使用本地路由資源

2018-11-12 14:23:05

攻擊具有一定的效果。本篇文章將介紹常見的故障注入攻擊方式及其原理,并提出在不增加硬件成本下最有效益的軟件防護方法,來防護這些攻擊。

透過Fault Injection攻擊可以做到什么 — 以硬件加解密

2023-08-25 08:23:41

攻擊防護功能之后,能夠有效的抑制秘鑰信息,以操作電流的方式泄漏出去。 信息安全除了仰賴密碼學算法的強度,對系統本身能否有效的防護相關秘鑰被竊取也極其重要。旁路攻擊是一種常見的對系統秘鑰竊取的攻擊方式

2022-03-01 14:19:26

合法的訪問,占用服務器的服務資源,從而使真正的用戶的請求無法得到服務的響應。SCDN的抗CC攻擊和抗DDoS攻擊防護:阿里云SCDN基于阿里云飛天平臺的計算能力,使用深度學習的算法,可以快速地產生安全

2018-01-05 14:45:29

【作者】:黃瑋;梁洪亮;胡正名;楊義先;【來源】:《清華大學學報(自然科學版)》2009年S2期【摘要】:網絡電話(VoIP)網絡攻擊檢測算法的實現需要較多的計算資源支持,而現有的VoIP網絡攻擊

2010-04-24 09:27:24

。 DDoS攻擊通常分為流量型攻擊和應用型攻擊。以bps為單位的流量型的攻擊,這類攻擊會瞬間堵塞網絡帶寬;以qps為單位的應用層攻擊,主要是將服務器的資源耗盡,攻擊將造成DNS服務器反應緩慢直至再也

2019-10-16 15:21:57

了相鄰的存儲單元,引起程序運行失敗,嚴重的可導致系統崩潰;二是破壞程序的堆棧,使程序轉而執行其它的指令,由此而引發多種攻擊方法。1.4網絡監聽 以太網協議的工作方式是把要發送的數據包發往同一網段內

2011-02-26 16:56:29

杜絕源IP地址欺騙行為,使SMURF、TCP-SYN flood等多種方式的DDoS攻擊無法實施。 2、流量限制 在網絡節點對某些類型的流量,如ICMP、UDP、TCP-SYN流量進行控制,將其大小

2013-07-17 11:02:27

)一樣,可以在攻擊結束后進行追蹤。實驗發現標記機制不需要網絡路由器大的消耗。本文在文獻[3-5]的基礎上,采用代數方法,利用IP報文中的選項字段,以概率將流經路由器的地址標注報文,使得受攻擊主機端能夠

2009-06-14 00:15:42

的問題: 網絡安全攻擊。圖片來源: UTSA從過去的網絡攻擊中吸取教訓后,人們開始強調保護無人機系統免受這種反復的威脅。更好的意識是關鍵,以減輕您的車輛的系統變得妥協,并把你置于危險之中。雖然在大規模采用

2022-02-26 11:03:44

的保護,他們就會尋找其它的方法進入。在包括各種端口(OBDII、USB、USBType-C等)的信息娛樂控制臺和緩慢前行的連接功能之間,不難想象網絡攻擊會以何種方式和在什么切入點展開。但這正是將這些連接

2020-07-07 11:41:24

E幣的獲得和消費僅僅只是一種交流方式,很多朋友經常問,為什么不免費下載?實際上,我們建立電子發燒友社區本身就是希望能給大家更多的方便、更多的溝通,我們更希望給大家提供免費的快捷的資源下載,但是我如果

2012-08-10 12:44:03

什么是區塊鏈?比特幣跟區塊鏈什么關系?有區塊鏈的實例嗎?

2021-05-17 06:47:04

引言擁有特權的惡意軟件或者可以實際訪問安卓設備的攻擊者是一個難以防范的攻擊向量。 在這種情況下,你的應用程序如何保持安全性?本文將討論 Android keystore 機制以及在嘗試實現安全

2021-07-28 08:40:35

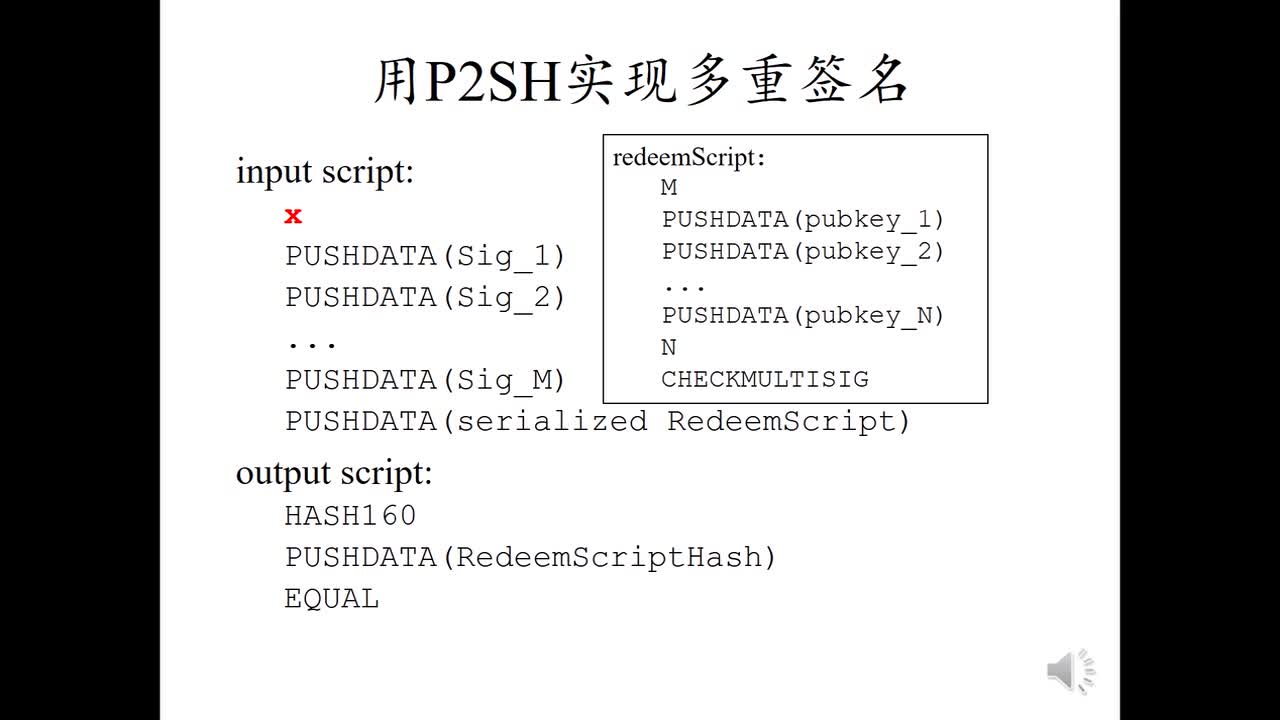

BTC-比特幣的運作與發行

2020-11-06 06:42:49

回收比特幣礦機,回收虛擬幣挖礦機,收購神馬礦機全國回收螞蟻礦機.電話微信:***楊.比特大陸礦機包括(螞蟻礦機T9+ 10.5T、螞蟻礦機S9i 13T、螞蟻礦機S9i 13.5T、螞蟻礦機S9i

2018-06-04 11:14:42

回收螞蟻礦機,回收比特大陸礦機,收購比特幣礦機全國上門回收螞蟻礦機比特大陸礦機包括(螞蟻礦機T9+ 10.5T、螞蟻礦機S9i 13T、螞蟻礦機S9i 13.5T、螞蟻礦機S9i 14T、L3++

2018-06-01 10:32:38

網絡得到了迅速發展,廣泛應用于國防軍事、工業控制、環境監測、交通管理等領域。雖然無線傳感器網絡有許多優點,但由于很多傳感器網絡有可能被部署在敵方區域,而且由于它的無線通信特性,很容易遭到攻擊,如何加強

2020-08-26 06:04:32

以CBC模式對SHA256、HMAC密鑰kHMAC和配置信息加密;初始向量IV明文寫入比特流中[5]。因此,密文存儲時,FPGA克隆的關鍵在于AES密鑰kAES的獲取。由于kAES保存于FPGA內部

2017-05-15 14:42:20

作者:ARC處理器,產品營銷經理,Angela Raucher當為物聯網應用增加額外安全措施時,如加密和授權措施,黑客必須花費更多努力才能獲得所需信息、或破壞網絡工作。他們所花費的努力和時間將取決于

2019-07-26 07:13:05

,已經成為不同組織和個人的攻擊,用于網絡中的勒索、報復,甚至網絡戰爭。DOS的攻擊方式就是通過大量合法的請求占用大量網絡資源,以達到癱瘓網絡的目的。常見的DOS 攻擊手段有:SYN Flood、ACK

2019-01-08 21:17:56

隨著虛擬貨幣的崛起,針對虛擬貨幣算法優化定制的電腦主機設備“礦機”掀起一陣熱潮,2017下半年以來,比特幣價格飛漲,也推高了礦機的行情。礦機生意的火爆也成就了礦機電源,特別是對1kW~3kW高效率電源的需求。

2019-07-18 06:20:31

不需要通過銀行或任何第三方網絡,而是直接以點對點的形式發到手機錢包中。在收到比特幣之后,你就可以通過當地交易所把它換成法幣,或者把它存在一個U盤里(甚至只需要記住一串助記詞),這樣就能徹底遠離那些不必要

2019-01-01 23:23:36

現在比特幣漲的猛,有人在搞這個東東的挖礦機嗎?一起交流下呀。

2013-04-20 10:01:56

礦機電源對于比特幣礦機來說至關重要,畢竟挖礦中礦機穩定運行是非常重要的,而礦機電源就是保障比特幣礦機穩定運行的重要法寶。現在礦機電源應用范圍那么高,說明在技術,還有設備方面都完善了很多,而且完善之后

2021-12-27 07:30:45

搭建完比特幣體系后就從互聯網上徹底消失了。 中本聰以開放、對等、共識、直接參與的理念為基準,結合開源軟件和密碼學中塊密碼的工作模式,在P2P對等網絡和分布式數據庫的平臺上,開發出比特幣發行、交易和賬戶

2013-12-15 11:17:12

。” 比特幣Vs.其它加密貨幣 自2009年誕生以來,比特幣的兩個最大的特征和特性就是其去中心化性質和安全性。盡管比特幣并不像其他區塊鏈網絡那樣靈活,如以太坊,作為一種價值和結算網絡,比特幣網絡以

2017-09-06 21:25:41

交易。幣對幣交易,也由人民幣和美元等法幣本位換成了比特幣本位。 3、場外線下交易 在監管叫停以平臺為中介的場內交易的同時,“一手交錢、一手打幣”的場外交易再次升溫。 其實不管哪種方式,都是

2017-12-11 10:43:13

嗨,我使用AES和IV向量生成加密比特流。然后我用AES矢量燒掉FPGA,加載加密的比特流,一切正常。我的問題是這個IV向量(128位)的目的是什么,因為即使我改變它并創建一個新的比特流,我仍然可以

2020-07-19 06:45:15

超級計算機挖比特幣,趨勢洞察京東方陳炎順:細分應用場景承載物聯個性化需求在2019年京東方全球創新伙伴大會上,京東方董事長陳炎順表示,千千萬萬的細分應用場景承載了物聯時代的個性化需求,要滿足這些需求,就需要...

2021-07-28 08:38:18

蟲洞攻擊是一種針對無線傳感器網絡路由協議的特殊攻擊,一般由至少兩個合謀節點協同發起。合謀節點通過建立起一條高帶寬高質量的私有信道來對數據進行吸引和傳輸,通過擾亂路由分組的傳輸達到破壞網絡正常運行

2020-04-15 06:24:05

節點,適用于站長,企業APP,手游,百度競價,等游戲和網站開發,是網站,游戲用戶必選的佛山高防服務器機房!好用不貴! 這正是網絡攻擊所帶來的負面影響,因為在進行流量攻擊過程中,會直接占用服務器內的資源

2019-05-07 17:00:03

基于流量的攻擊可能對復雜網絡造成嚴重破壞,現有研究主要針對節點攻擊。該文分析了部分邊失效時,復雜網絡的脆弱特性。此外,分析了時機策略和網絡規模對邊失效的影響。

2010-02-10 12:12:35 8

8 摘要:無線傳感器網絡部署在敵方區域時,節點可能被俘獲,其信息被復制并散布到網絡中進行破壞活動.這種攻擊隱蔽,破壞力較強.本文提出了基于分區的節點復制攻擊檢測方法,通過將部署區域分區,并建立基于跳數的坐標,可有效檢測節點復制攻擊.仿真實驗表

2011-02-14 16:28:49 27

27 通常的網絡攻擊 一般是侵入或破壞網上的服務器主機盜取服務器的敏感數據或干 擾破壞服務器對外提供的服務也有直接破壞網絡設備的網絡攻擊這種破壞影響較大會導致 網絡服務異常甚至中斷網絡攻擊可分為拒絕服務型DoS 攻擊掃描窺探攻擊和畸形報文攻 擊三大類 拒

2011-03-16 17:55:46 34

34 針對 網絡安全 的評估問題,提出了基于攻擊者角度的評估模型,并以此為依據建立評估指標體系。在此基礎上,借助AHP灰色理論對網絡的安全屬性在網絡攻擊過程中遭受的破壞程度進

2011-07-13 11:08:25 21

21 針對光網絡攻擊易被發現的問題,提出一種基于信號延遲插入的光網絡攻擊方式。該方法在不改變鏈路光學性能的基礎上,利用信號延遲在系統中引起較高的串擾,極大的降低了系統的

2012-03-20 15:34:10 27

27 軟件定義網絡的出現為防御DDoS攻擊提供了新的思路.首先,從網絡體系結構角度建模分析了DDoS攻擊所需的3個必要條件:連通性、隱蔽性與攻擊性:然后,從破壞或限制這些必要條件的角度出發,提出了一種能夠

2018-01-05 16:26:02 0

0 DoS是DenialofService的簡稱,即拒絕服務,造成DoS的攻擊行為被稱為DoS攻擊,其目的是使計算機或網絡無法提供正常的服務。最常見的DoS攻擊有計算機網絡帶寬攻擊和連通性攻擊。DoS攻擊是指故意的攻擊網絡協議實現的缺陷或直接通過野蠻手段殘忍地耗盡被攻擊對象的資源。

2018-01-17 15:33:33 39557

39557 (false data injection attacks,FDIAs)擴展的攻擊方式和攻擊向量優化算法4個方面梳理了

2018-01-22 14:02:13 4

4 庫的誤用檢測方式相比,異常檢測能夠檢測出未知類型的攻擊,是保障網絡安全的重要環節,近年來受到越來越多關注,成為網絡安全領域的研究熱點。 對基于支持向量機和主動學習的異常檢測方法進行了研究,首先利用原始數據采

2018-03-06 15:25:15 1

1 如果比特幣遭到51%攻擊會怎么樣?這是一個假設性的問題,但卻始終困擾著社區內的優秀人才。就像軍隊上演無數的戰爭、啟動末日場景一樣,比特幣的捍衛者們也在思考這個去中心化的加密貨幣遭到攻擊之后的狀況。

2018-05-08 15:38:00 1833

1833 51%攻擊指的是,有人掌握了全網一半以上的算力,就可以和全網其他算力進行對抗,更改區塊鏈記錄了。最根本的原因是比特幣區塊鏈采取的是最長鏈原則,即當前最長的鏈被認為是主鏈,是正確的鏈。51%具體

2018-07-21 10:05:12 11993

11993

報告表示,中國軍隊的網絡戰策略是針對敵方的指揮和控制以及物流網絡搞破壞。例如,攻擊敵方的指揮和控制中心可以使敵軍陷入癱瘓,從而在戰爭中搶占先機。報告還指出:“相應的,中國人民解放軍或許打算借網絡

2018-08-27 15:41:55 12397

12397 在PoW共識機制下,以比特幣為首,51%攻擊威脅會一直存在。目前,比特幣全網絕大多數算力都掌握在少數幾家礦池受手里,比特幣并不是絕對安全,理論上說,51%攻擊威脅一直都存在。

2018-09-21 11:18:51 2253

2253 加密貨幣及其底層的區塊鏈技術為人類帶來了巨大的潛力,但比特幣和其他工作證明貨幣非常浪費,在開采加密貨幣時耗費了大量的能源和電腦資源。 這是比特幣綠色旨在打擊的一個正在迅速擴大的問題。

2018-11-22 10:31:43 1133

1133 比特幣51%的攻擊問題是最困難的挑戰之一,也是最有價值的解決方案之一。比特幣白皮書告訴我們,“只要誠實的節點共同控制的CPU功率大于任何合作的攻擊節點組,系統就是安全的。”

2018-11-26 10:25:16 1197

1197 “自私挖礦”攻擊是一種針對比特幣挖礦與激勵機制的攻擊方式,它的目的不是破壞比特幣的運行機制,而是獲取額外的獎勵,并讓誠實礦工進行無效計算。簡而言之,“自私挖礦”攻擊的核心思想是“自私挖礦”礦池(下文中簡稱為“惡意礦池”)故意延遲公布其計算得到的新塊,并構造一條自己控制的私有分支,造成鏈的分叉。

2018-12-18 10:54:13 4266

4266 DoS攻擊有許多不同的方式和規模。由于并非所有設備和網絡都以相同的方式受到攻擊,因此那些試圖破壞的要具有創造性,要利用系統配置中的可能的各種漏洞的方式(進行攻擊)。

2019-01-09 10:36:59 9238

9238 去中心化系統實驗室隸屬伊利諾伊大學香檳分校,它在一項新研究中發現了多個針對基于權益證明的加密數字貨幣的攻擊向量。根據報告顯示,許多安全威脅源于以權益證明為基礎的加密數字貨幣沿用了比特幣的設計。

2019-02-14 11:48:59 1342

1342 最近,美國國家航空航天局決定實施區塊鏈技術,以提高網絡安全,并防止拒絕服務和其他攻擊空中交通服務。他們將使用通常與比特幣和其他加密貨幣相關的分布式分類賬技術來實現這一點。

顯然,在保護企業

2019-02-15 13:55:02 511

511 第一種攻擊向量的產生是由于將區塊頭存儲在內存空間之前未進行充分的驗證引起的。因此,潛在的攻擊者可以通過泛洪攻擊使用大量無效的區塊頭耗盡受害者節點的內存資源。在 Qtum 中可能存在這種漏洞的原因是,Qtum 繼承了 Bitcoin 0.10.0版本的區塊頭優先的特性。

2019-02-18 09:50:24 915

915 加密貨幣交易所被黑客造成了大量的比特幣損失。交易所是2018年網絡犯罪的熱門目標。Mt. Gox是首個受到高度關注的加密貨幣交易所黑客攻擊,但此后許多主要交易所都遭到了黑客攻擊,包括Bitfinex、Bitstamp,最近新西蘭的加密貨幣交易所Cryptopia損失了9.4%的總資產。

2019-03-07 11:17:44 1177

1177 首先,比特幣容易成為網絡勒索分子的斂財工具。2014年,全球各地就已經出現一種網絡勒索方式:電腦文件將被加密,用戶必須在限制時間內向指定地址進行比特幣轉賬。而今年上半年流行全球的勒索病毒就是利用比特幣匿名性特征進行的網絡勒索犯罪——人們只知道一個比特幣地址,卻無法查出幕后真兇。

2019-06-13 14:07:10 954

954 幾個月之后,SEGWIT 在比特幣網絡上被激活,有人認為在萊特幣網絡上部署 SEGWIT 正是為在比特幣網絡上激活這次升級探路。SEGWIT 在一個通過真實資金質押且正在流通的加密貨幣的網絡中完美

2019-08-09 11:01:05 1091

1091 Chubu電力公司專門向CoinDesk透露,該公司已與當地比特幣物聯網(IoT初創公司Nayuta達成了概念驗證(Poc),該公司正在探索如何通過閃電網絡支付比特幣,這是一種承諾削減比特幣用戶成本

2019-08-16 14:24:24 736

736 而這種大環境的變化,也讓網絡安全行業面臨著前所未有的巨變。齊向東說:“在互聯網時代,我們主要防止數據被破壞、被泄漏和網絡癱瘓;在網絡空間安全時代,安全目標是包含設施、數據、用戶、操作在內整個網絡空間的系統安全。

2019-08-24 10:14:46 2669

2669 什么是CC攻擊?CC攻擊英文翻譯為Challenge Collapsar,是DDOS攻擊的一種,是目前最常見的網絡攻擊方式之一。主要是針對Web服務的第7層協議啟動的攻擊,通過端口掃描程序在Internet上搜索匿名HTTP代理或SOCKS代理向目標發起HTTP請求。

2019-08-30 14:25:54 2222

2222 Welch在演講中提到的第一個黑客威脅是網絡釣魚,也就是一個攻擊者通過一個合法網站的假版本欺騙用戶提交他們的登錄憑證。軟件升級攻擊,例如困擾比特幣精簡版錢包Electrum的攻擊,也屬于這一類。

2019-10-21 10:35:26 9024

9024 基于供應鏈和物聯網的攻擊數量也許正在飆升,但是通過電子郵件進行的攻擊和利用漏洞仍然是攻擊者偏愛的滲透企業網絡的技術。

2019-11-25 10:20:23 671

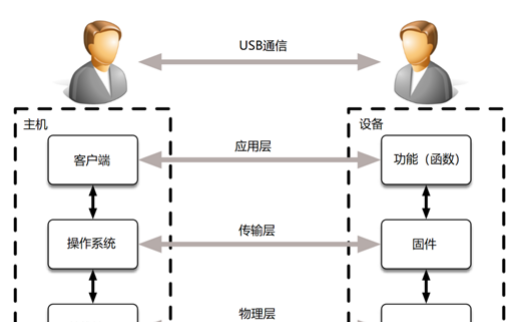

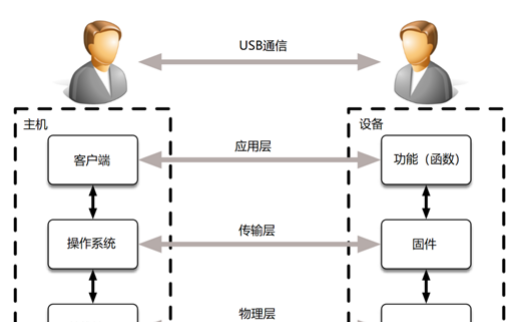

671 本文,我將主要通過上圖的分類方式來探討針對USB的攻擊向量問題。最上層涉及到更多關于人類應用、業務的基本交互場景。傳輸層包括設備的固件、協議棧等。物理層則主要描述USB總線上的通信問題。

2020-03-15 17:09:12 2332

2332

用戶在運行網站的時候,肯定都不希望遭遇到網絡攻擊,而維護網站安全是離不了網站管理員的日常維護,今天小編就來介紹下網站避免遭遇網絡攻擊的一些基本防護方式。

2020-04-10 11:25:47 2346

2346 摘編如下: 資料圖片:美空軍“高能微波”巡航導彈攻擊敵軍電子設備想象圖 該計劃仍處于研究階段,但它的存在表明,美軍方領導人正在尋求用更加奇異的方式來摧毀敵人的防御系統。 ? ? ? ?在近年來的試飛中,美空軍B-52H戰略轟炸

2020-12-23 11:09:17 1646

1646 Interface,API)是設備與遠程服務器進行信息交互的核心。相比傳統的Web應用,大部分用戶無法直接接觸到邊緣設備使用的APⅠ,使得其遭受的攻擊相對較少。但隨著物聯網設備的普及,針對APⅠ的攻擊逐漸成為熱點。因此,文中提出了一種面向物聯網服務的Web攻擊向量檢測方法,用于對物聯網服務收到的

2021-04-14 16:17:34 7

7 者利用的漏洞。本文通過分析比特幣、以太坊等平臺中常見的攻擊方式,提出了全新的區塊鏈中攻擊方式的分類方法。本文提出的攻擊分類方法體現出不同攻擊方式間的差異性與關聯性,并從多個角度歸納了各類攻擊的特點。最后,本文根據各類

2021-04-28 17:33:11 8

8 新型網絡攻擊向高隱蔽性、高持久性和髙擴散性的方向發展,導致攻擊識別與檢測難度驟增。為提高網絡攻擊識別的效率與準確性,提出一種面向攻擊識別的威脅情報畫像分析方法。建立攻擊畫像數據表達規范

2021-05-12 13:57:26 2

2 最近,美國最大燃油運輸管道商遭受網絡安全暫停運營,導致國家宣布進入緊急狀態一事,引起安全業界熱議。隨著OT技術不斷與信息技術(IT)相融合,IT技術的利用越來越成為攻擊OT系統并產生破壞性影響的樞紐,如何保護工業互聯網絡,阻止攻擊者成功執行控制命令并產生破壞性網絡影響?

2021-06-14 16:40:00 1068

1068 基于Web攻擊的方式發現并攻擊物聯網設備介紹

2022-10-20 10:28:19 0

0 網絡攻擊發生的 5 種方式

2022-12-29 10:02:55 751

751 邊緣計算發展至今已取得巨大進步,但仍面臨諸多技術挑戰,目前仍有三大問題亟待解決。

首先是安全性的問題。邊緣計算的分布式架構增加了攻擊向量的維度,客戶端越智能就越容易受到惡意軟件感染和安全漏洞

2023-05-23 15:40:12 0

0 經歷了破壞性攻擊的增加。有幾個因素正在塑造今天的金融服務威脅景觀:●監管態度和匆忙的數字化轉型正在擠壓安全團隊的工作空間。●有利可圖的攻擊者和國家支持的團體都在更頻繁地針對金融服務。●使用復雜技術和模仿

2022-10-24 16:11:12 279

279

支持向量機可求解二分類問題。當需要求解多分類問題時,支持向量機可將二分類問題的求解方式轉化為多分類問題的求解方式

2023-06-30 16:07:58 272

272 電子發燒友網站提供《基于信號延遲插入的光網絡攻擊方式.pdf》資料免費下載

2023-10-24 11:44:43 0

0 方的,這類攻擊稱為分布式拒絕服務攻擊,其中的攻擊者可以有多個。DDOS攻擊有以下幾種方式。 SYN Flood攻擊 SYN Flood攻擊是當前網絡上最為常見的DDos攻擊,也是最為經典的拒絕服務攻擊,它利用了TCP協議實現上的一個缺陷,通過向網絡服

2024-01-12 16:17:27 183

183

電子發燒友App

電子發燒友App

評論