近年來(lái),隨著區(qū)塊鏈技術(shù)被廣泛應(yīng)用到各領(lǐng)域中,技術(shù)與應(yīng)用方面的安全挑戰(zhàn)也逐漸凸顯。

據(jù)區(qū)塊鏈安全公司 PeckShield(派盾)數(shù)據(jù)顯示,2019 年全年區(qū)塊鏈安全事件共 177 件,其中重大安全事件 63 起,總共損失達(dá)到了 76.79 億美元,環(huán)比 2018 年增長(zhǎng)了 60% 左右。

從細(xì)分賽道來(lái)看,2019 年,區(qū)塊鏈安全事件涉及交易所、智能合約 & DApp、DeFi、理財(cái)錢包等多個(gè)領(lǐng)域,均是離交易最近的地方。

雖然過(guò)去一年開(kāi)發(fā)者安全意識(shí)和舉措整體有所提高,DApp、智能合約等原先存在的溢出、重放、隨機(jī)數(shù)等基礎(chǔ)型攻擊方式整體減少,但這也倒逼了黑客手段的升級(jí),使他們的攻擊方式趨于多樣化。以 EOS 上的 DApp 攻擊為例,黑客已經(jīng)從傳統(tǒng)的溢出攻擊、假轉(zhuǎn)賬攻擊、隨機(jī)數(shù)破解轉(zhuǎn)向交易阻塞和交易 memo 攻擊等方式,不按“常理”出牌。

同時(shí),安全危機(jī)事發(fā)背后的原因也愈發(fā)“魔幻”:私鑰丟失、代碼預(yù)留后門(mén)、冷錢包被攻擊、創(chuàng)始人離奇死亡等花式“漏洞”讓我們知道:技術(shù) BUG 易除,人性 BUG 難平。

此外,我們發(fā)現(xiàn),2019 年最受關(guān)注的黑馬——DeFi 開(kāi)始被黑客盯上。DeFi 產(chǎn)品大都基于智能合約和交互協(xié)議搭建,代碼普遍開(kāi)源,資產(chǎn)完全在鏈上,目前防范仍不足,行業(yè)規(guī)模增長(zhǎng)潛力大。未來(lái)或成為黑客重點(diǎn)攻擊的對(duì)象。

所以,哪些新型攻擊應(yīng)讓從業(yè)者鳴響警鐘?哪些安全問(wèn)題正在成為行業(yè)通病?哪些漏洞和安全事件應(yīng)引起廣泛重視?2020 我們?nèi)绾卫^續(xù)守住這條生命線?

本篇報(bào)告,Odaily星球日?qǐng)?bào)聯(lián)合 PeckShield派盾,復(fù)盤(pán)梳理了 2019 年最全面安全數(shù)據(jù),聚焦五大領(lǐng)域,細(xì)數(shù)行業(yè)正在面對(duì)的嚴(yán)峻挑戰(zhàn),建議收藏。

交易所安全危機(jī)從未間斷

1、2019 交易所攻擊情況概覽

由于交易所聚集大量資金,加上恢復(fù)被盜資產(chǎn)難度極大,及部分交易所安全重視不夠,交易平臺(tái)一直是黑客們重點(diǎn)攻擊的對(duì)象。

2019 年交易所被盜事件不在少數(shù): 01 月 14 日,Cryptopia 遭攻擊后損失價(jià)值 1600 萬(wàn)美元的代幣,隨后宣布破產(chǎn);03 月 24 日,DragonEx 遭入侵損失超 600 萬(wàn)美元加密貨幣;03 月 29 日,Bithumb 被盜 3 百萬(wàn) EOS 和 2 千萬(wàn) XRP。在此之后,韓國(guó) Upbit 遭遇黑客攻擊,損失 34 萬(wàn)個(gè) ETH。

據(jù)區(qū)塊鏈安全公司 PeckShield(派盾)數(shù)據(jù)顯示,在 2019 年內(nèi),共計(jì)超過(guò) 20 余起交易所安全事件,其中超過(guò) 7 成為交易所數(shù)字資產(chǎn)被盜事件,其余包括交易所跑路、交易所信息泄露及其他資產(chǎn)丟失事件,逾8億美元損失。

2、幣安被盜 7074 BTC 事件

已公布事件中,影響最大是幣安被盜 7074 枚 BTC。2019 年 05 月 08 日凌晨01:15,全球最大的交易所幣安發(fā)布公告稱遭受黑客攻擊,損失 7074 個(gè) BTC(約 4100 萬(wàn)美元)。

據(jù)幣安官方公告顯示,這是一次大規(guī)模的系統(tǒng)性攻擊,黑客主要使用復(fù)合型的攻擊技術(shù),包括網(wǎng)絡(luò)釣魚(yú)、病毒等攻擊手段,獲得了大量用戶 API 密鑰、谷歌驗(yàn)證2FA碼以及其他相關(guān)信息,從而進(jìn)行提款操作。

消息發(fā)酵后,立即引發(fā)市場(chǎng)動(dòng)蕩,幣安平臺(tái)幣 BNB 短時(shí)下跌超過(guò) 10%,也引發(fā)了 BTC 等主流數(shù)字貨幣下跌超 2% 以上。

不過(guò),幣安方面很快承諾使用“SAFU 基金”全額承擔(dān)本次攻擊的全部損失。該基金成立于 2018 年 07 月,收到的所有交易費(fèi)的 10% 將分配到其中,以為潛在的漏洞提供保險(xiǎn)。并且,幣安也開(kāi)始了為期一周的安全審查,暫停用戶充提幣。

中心化交易所作為用戶資產(chǎn)的守衛(wèi)者,本來(lái)就在黑客的重點(diǎn)關(guān)注名單之內(nèi),更應(yīng)增加安全投入,加強(qiáng)自身防護(hù)能力。如果中心化交易所被盜事件一次次發(fā)生,最終用戶會(huì)選擇用腳投票。

值得注意的是,在幣安遭受攻擊半年后,幣安 CEO 趙長(zhǎng)鵬告訴 Odaily星球日?qǐng)?bào),其安全性能提升了好幾個(gè)檔次。

“現(xiàn)在的幣安已經(jīng)能做到零信任基礎(chǔ),任何一個(gè)人的電腦都無(wú)法突破我們的安全體系。任何一個(gè)操作都需要好幾個(gè)人配合,才能夠拿到全部的權(quán)限,這種設(shè)計(jì)理念有點(diǎn)類似于“多重簽名”。這樣任何一個(gè)人出問(wèn)題,都不會(huì)產(chǎn)生任何損失,需要有多人同時(shí)出錯(cuò)。”趙長(zhǎng)鵬表示。

Odaily星球日?qǐng)?bào)附上 PeckShield 安全人員對(duì)被盜鏈上資產(chǎn)進(jìn)行的全路徑還原。透過(guò)以下三張數(shù)字資產(chǎn)全路徑轉(zhuǎn)移圖,我們可以清晰地看到幣安被盜后的 24 小時(shí)內(nèi),佛系黑客的淡定”銷贓“全過(guò)程。

第一步:20 個(gè)主要分散存儲(chǔ)地址

本次黑客攻擊得手之后,首先對(duì)資金進(jìn)行了分散轉(zhuǎn)移存儲(chǔ),總計(jì)將 7,074 枚 BTC 以每個(gè)地址 100 枚-600 枚不等的額度分散于 20 個(gè)主要 (大于 1 枚 BTC) 新地址。

第二步:開(kāi)始匯聚地址,實(shí)施資產(chǎn)轉(zhuǎn)移

在將所盜取 7,074 枚 BTC 分散存儲(chǔ)開(kāi)后,7 個(gè)小時(shí)后,黑客再一次開(kāi)始整理資金,先清空了20個(gè)地址中的2個(gè)地址,并將2個(gè)分別存儲(chǔ)有566枚和671枚的 BTC 匯聚成1,226枚 BTC 轉(zhuǎn)入 bc1qkwu、bc1q3a5 開(kāi)頭的兩個(gè)新地址。最終又將該筆資金中的其中519.9枚 BTC 匯入另一個(gè)地址,剩余的707.1枚 BTC 停留在原地址。

最終,將資金轉(zhuǎn)移至 bc1q2rd、16SMGih、1MNwMUR、bc1qw7g、bc1qnf2、bc1qx36、bc1q3a5 開(kāi)頭的 7 地址中。

第三步:通過(guò) ChipMixer 實(shí)施洗錢。

在此后的一段時(shí)間內(nèi),黑客開(kāi)始分批次進(jìn)行洗錢操作,將資金分拆成小額,再通過(guò)類似 ChipMixer 的工具進(jìn)行混淆,最后再經(jīng)過(guò)場(chǎng)外 OTC 渠道賣出。

3、交易所如何守住生命線

幣安被盜一事暴露出了交易所安防面臨的挑戰(zhàn)尤為艱巨。幣安除了鞏固自身服務(wù)器安全之外,還得提防中間資產(chǎn)托管服務(wù)是否遭到木馬入侵,尤其是用戶客戶端遭劫持的情況下。

同時(shí),交易所同樣需要從業(yè)務(wù)層加強(qiáng)審核機(jī)制,比如,自動(dòng)化提幣額度分級(jí),人工審核提幣等。

一般來(lái)說(shuō),交易所安全問(wèn)題主要分為技術(shù)和業(yè)務(wù)兩方面,技術(shù)方面的安全問(wèn)題,主是區(qū)塊鏈錢包安全、軟件系統(tǒng)安全、服務(wù)器網(wǎng)絡(luò)安全這三方面;業(yè)務(wù)方面的安全問(wèn)題,則主要是業(yè)務(wù)過(guò)程安全和內(nèi)部治理安全。

目前一般中心化交易所保障安全的方式,還是通過(guò)完善業(yè)務(wù)風(fēng)控系統(tǒng),通過(guò)冷熱分離、三方多簽等技術(shù)來(lái)實(shí)現(xiàn)加密資產(chǎn)的安全保障。

一般中心化交易所發(fā)現(xiàn)被攻擊,多數(shù)會(huì)停止提幣核查損失,并通過(guò)損失的規(guī)模來(lái)制定來(lái)應(yīng)對(duì)方式,如果已經(jīng)發(fā)生的資產(chǎn)損失過(guò)大導(dǎo)致交易所無(wú)法繼續(xù)運(yùn)行業(yè)務(wù),一般都會(huì)走破產(chǎn)清算程序。

交易所安全還有一個(gè)很大的問(wèn)題,就是當(dāng)出現(xiàn)安全風(fēng)險(xiǎn)和資產(chǎn)后,交易所無(wú)法自證清白,不能證明這些資產(chǎn)是真實(shí)被盜還是監(jiān)守自盜,這對(duì)交易所的管理和運(yùn)營(yíng)方提出了非常大的挑戰(zhàn)。

目前看來(lái),完全去中心化的交易所,將能有效緩解交易所安全技術(shù)和業(yè)務(wù)方面問(wèn)題,但是,目前,易用性、成本、技術(shù)實(shí)力等問(wèn)題仍然限制著去中心化交易所的獲客和發(fā)展。

最后,面對(duì)被盜事件已經(jīng)發(fā)生,交易所本身除了積極應(yīng)對(duì)、沉著處理,尋求彌補(bǔ)損失的可行辦法外,更重要的就是對(duì)事情后果作明確表態(tài),在可承受的范圍內(nèi),盡可能不讓用戶受到牽連或傷害,并吸取教訓(xùn)總結(jié)經(jīng)驗(yàn),進(jìn)行最嚴(yán)格的安全問(wèn)題自檢,避免重蹈覆轍。珍惜投資者和用戶所給的信任,是交易所應(yīng)有的底線。

智能合約&DApp生態(tài)上的漏洞正逐漸減少

1、2019 DApp 漏洞情況概覽

據(jù) PeckShield(派盾)數(shù)據(jù)統(tǒng)計(jì),截至 2019 年 12 月初,智能合約 & DApp 安全事件共 101 起,大多被黑事件發(fā)生于 EOS DApp,其次則為 TRON DApp,而 ETH 生態(tài)則增加成熟和穩(wěn)固,只發(fā)生了三起被黑事件。截至 2019 年 12 月,三大平臺(tái) DApp 被黑總損失超 1000 萬(wàn)美元。

雖然損失金額數(shù)目依舊龐大,但是 PeckShield(派盾)發(fā)現(xiàn),2019 年,智能合約 & DApp 生態(tài)上一些簡(jiǎn)單且具有連帶威脅的漏洞正逐漸減少,盡管黑客們?nèi)猿掷m(xù)進(jìn)行撒網(wǎng)式的攻擊嘗試,但項(xiàng)目開(kāi)發(fā)者基礎(chǔ)的安全攻防意識(shí)已初步形成,一些較為低級(jí)的安全漏洞明顯有所減少。

EOS 公鏈上今年共發(fā)生超 78 起典型攻擊事件,Odaily星球日?qǐng)?bào)統(tǒng)計(jì)了損失在 1000 個(gè) EOS 之上的案例(見(jiàn)下表)發(fā)現(xiàn),1-4 月為集中爆發(fā)期,占全年攻擊事件的 70%。攻擊手法主要有交易阻塞、回滾交易攻擊,假轉(zhuǎn)賬通知,隨機(jī)數(shù)破解等,其中 9 起為交易阻塞攻擊,8 起為隨機(jī)數(shù)問(wèn)題引起的攻擊,5 起交易回滾攻擊。

不同于以往頻發(fā)的隨機(jī)數(shù)或交易回滾攻擊等合約層的攻擊行為,交易阻塞攻擊是一種利用底層公鏈缺陷而發(fā)起的攻擊行為,中招應(yīng)用包括 EOS.Win、FarmEOS、剪影游戲、EOSABC、SKReos 等熱門(mén) DAPP,其中 SKReos 之前已被多次報(bào)道遭受交易阻塞和隨機(jī)數(shù)攻擊。

深入分析后發(fā)現(xiàn),交易阻塞攻擊是存在于主網(wǎng)層的致命拒絕服務(wù)漏洞,攻擊者可發(fā)起大量垃圾延遲交易導(dǎo)致 EOS 全網(wǎng)超級(jí)節(jié)點(diǎn)(BP)無(wú)法打包其它正常交易,即通過(guò)阻斷打包正常用戶的交易進(jìn)而癱瘓 EOS 網(wǎng)絡(luò)。

由于該漏洞本質(zhì)上屬于底層主網(wǎng)問(wèn)題,任何 DApp 游戲,只要依賴如賬號(hào)余額或時(shí)間等相關(guān)鏈上因素產(chǎn)生隨機(jī)數(shù),都存在被攻擊的可能。 這也是為什么在一月份出現(xiàn)大量 EOS 的 DApp 被攻擊的原因。

2019年 TRON 公鏈上共發(fā)生近 20 起典型攻擊事件,主要集中在 4、5、7 月,以小規(guī)模攻擊為主,攻擊手法以交易回滾攻擊為主。

黑客下手的時(shí)間與 TRX 的幣價(jià)有一定關(guān)聯(lián),根據(jù) BitUniverse 數(shù)據(jù),2019 年 3—5 月為 TRON 代幣全年漲幅最大的幾個(gè)月份,在 4 月 29 日曾達(dá)到其全年的巔峰值(0.09 USDT),在這一天,包括 TronTu, TronFlush 在內(nèi)的波場(chǎng)多個(gè) DApp 遭黑客撒網(wǎng)式交易回滾攻擊。

黑客通過(guò)部署攻擊合約,持續(xù)對(duì)多個(gè) DApp 合約地址進(jìn)行固定投注,每發(fā)起一次投注,如果獲利成功則繼續(xù)投注,否則實(shí)施回滾,確保每次都能穩(wěn)贏。 這次回滾攻擊共損失了 33933 TRX,按照 TRX 當(dāng)日價(jià)格計(jì)算,約為 21364 元。

ETH 生態(tài)在 2019 年未發(fā)生較嚴(yán)重的 DApp 攻擊事件,一是因?yàn)?ETH 公鏈上菠菜競(jìng)猜類合約數(shù)量較少,熱度不夠,二是因?yàn)檎w來(lái)說(shuō) ETH 智能合約項(xiàng)目方在安全方面做的較完善。

2019 年 10 月 14 日,Cheeze Wizards 在以太坊主網(wǎng)上線。不到 24 小時(shí)內(nèi),玩家 @samczsun 向官方反映,游戲合約存在一個(gè)嚴(yán)重的漏洞,使用該漏洞可以讓玩家處于不敗之地。隨后 Cheeze Wizards 決定采用分叉的解決方案來(lái)保護(hù)用戶的權(quán)益。官方之后修復(fù)了此漏洞并部署了新的智能合約,同時(shí)彌補(bǔ)了用戶遭受的損失。

這次漏洞事件也導(dǎo)致 Cheeze Wizards 成為第一個(gè)進(jìn)行硬分叉的區(qū)塊鏈游戲。

2、DApp 攻擊:EOS 攻擊向 TRON 攻擊演變

綜上,Odaily 星球日?qǐng)?bào)發(fā)現(xiàn),2019 年,黑客攻擊 DApp 呈現(xiàn)出由 EOS 攻擊向 TRON 攻擊演變的趨勢(shì)。

2018 年,EOS 引爆了 DApp 市場(chǎng),諸多公鏈開(kāi)始在這一市場(chǎng)上逐鹿。其中,波場(chǎng)通過(guò)一系列扶持計(jì)劃積極拓展 DApp 生態(tài)。根據(jù) DAppTotal 的數(shù)據(jù),截至 12 月 31 日,波場(chǎng)共計(jì) 600 余個(gè)活躍 DApp,日活總數(shù)接近 5 萬(wàn),日交易額超過(guò) 2 億個(gè) TRX。這些數(shù)據(jù)讓波場(chǎng)看起來(lái)已經(jīng)擁有與以太坊和 EOS 在 DApp 市場(chǎng)上一爭(zhēng)高下的能力。

波場(chǎng)公鏈 DApp 市場(chǎng)高度繁榮的同時(shí)勢(shì)必會(huì)引來(lái)黑客垂涎,而目前波場(chǎng)還未曾遭到過(guò)像 EOS 那樣高強(qiáng)度的攻擊。

據(jù) PeckShield (派盾)統(tǒng)計(jì)數(shù)據(jù),2018 年全年,EOS 上的 DApp 發(fā)生了 49 起安全事件,12 種攻擊手法制造的總損失達(dá)到 319 萬(wàn)美元。2019 年全年,EOS DApp 安全事件共 80 起,損失 279 萬(wàn)個(gè) EOS。總體看來(lái),EOS 上 DApp 的攻擊事件是有所下降的。而 2018 年,TRON DApp 安全事件僅 1 起,損失 200 萬(wàn)個(gè) TRX,2019 年,TRON DApp 安全事件共計(jì) 22 起,損失 3,025 萬(wàn)枚 TRX。

今年 4 月,波場(chǎng)上的 DApp TronBank 遭受攻擊,損失超過(guò) 1.8 億個(gè) BTT(價(jià)值 85 萬(wàn)元),這直接將波場(chǎng)的安全生態(tài)推向了輿論的風(fēng)口浪尖。

安全人員認(rèn)為,黑客采用假幣攻擊方式,通過(guò)調(diào)用 BTTBank 智能合約的 invest 函數(shù),之后調(diào)用多次 withdraw 函數(shù)取出 BTT 真幣。截止目前,BTTBank 共計(jì)損失1.8 億 BTT。初步分析認(rèn)為,這是繼 TransferMint 漏洞之后,一種新型的具有廣泛性危害的漏洞,會(huì)威脅到多個(gè)類似 DApp 合約的安全。

DApp TronBank 遭受攻擊,緊接著,PeckShield(派盾)監(jiān)控顯示,黑客向波場(chǎng)競(jìng)猜類游戲 TronWow 發(fā)起 1203 次攻擊,共計(jì)獲利 2167377 個(gè) TRX。

安全人員初步分析認(rèn)為,黑客每次投注 20 TRX,回報(bào) 1940 個(gè) TRX,共計(jì)投注 23004 個(gè) TRX,回報(bào)超 94 倍。隨機(jī)數(shù)攻擊的方式目前普遍存在于 EOS DApp 生態(tài),目前來(lái)看此類攻擊有逐漸向 TRON 生態(tài)蔓延的趨勢(shì),需要開(kāi)發(fā)者警惕。

DeFi借貸平臺(tái)未來(lái)或成黑客重點(diǎn)攻擊對(duì)象

1、黑客開(kāi)始攻擊 DeFi 智能合約

2019 年被業(yè)內(nèi)人士視為 DeFi 元年。區(qū)塊鏈上的借貸市場(chǎng)已經(jīng)成為了最流行的去中心化金融(DeFi)應(yīng)用場(chǎng)景,通過(guò) MakerDAO、Compound 以及 dYdX 產(chǎn)生的借貸總額已經(jīng)超過(guò)了 6 億美金, DeFi 市場(chǎng)用戶增長(zhǎng)從數(shù)千增長(zhǎng)至年末近 18 萬(wàn)人次。

據(jù) DAppTotal 數(shù)據(jù)顯示,截至 12 月 31 日,DeFi 項(xiàng)目整體鎖倉(cāng)價(jià)值為 8.74 億美元,其中 MakerDAO 鎖倉(cāng)價(jià)值為 3.1 億美元,占比 35.35%,EOSREX 鎖倉(cāng)價(jià)值為 1.95 億美元,占比 22.33%,Edgeware 鎖倉(cāng)價(jià)值為 1 億美元,占比 11.50%,Compound,Synthetix、dYdX、Nuo 等其他 DeFi 類應(yīng)用共占比30.82%。

除了大家熟知的借貸市場(chǎng),穩(wěn)定幣和去中心化交易所也是 DeFi 廣泛應(yīng)用的兩大市場(chǎng),與借貸市場(chǎng)并稱為 DeFi 三駕馬車。

但是,DeFi 產(chǎn)品大都基于智能合約和交互協(xié)議搭建,代碼普遍開(kāi)源,資產(chǎn)完全在鏈上,因此也極容易成為黑客攻擊的重心,據(jù) PeckShield(派盾)數(shù)據(jù)統(tǒng)計(jì),2019 年共發(fā)生 7 起典型的 DeFi 攻擊事件,黑客以攻擊 DeFi 智能合約為主要手段。

2、MakerDao、AirSwap 在安全公司幫助下及時(shí)修復(fù)漏洞

北京時(shí)間 2019 年 05 月 07 日,區(qū)塊鏈安全公司 Zeppelin 對(duì)以太坊上的 DeFi 明星項(xiàng)目 MakerDAO 發(fā)出安全預(yù)警,宣稱其治理合約存在安全漏洞。

當(dāng)日,經(jīng) PeckShield 獨(dú)立研究發(fā)現(xiàn),確認(rèn)了該漏洞的存在(PeckShield 將其命名為 itchy DAO),具體而言:由于該治理合約實(shí)現(xiàn)的投票機(jī)制(vote(bytes32))存在某種缺陷,允許投票給尚不存在的 slate(但包含有正在投票的提案)。等用戶投票后,攻擊者可以惡意調(diào)用 free() 退出,達(dá)到減掉有效提案的合法票數(shù),并同時(shí)鎖死投票人的 MKR 代幣。

簡(jiǎn)單來(lái)說(shuō),就是黑客能透過(guò)這種攻擊造成以下可能影響:1,惡意操控投票結(jié)果;2,因?yàn)楹诳皖A(yù)先扣掉部份票數(shù),導(dǎo)致真正的投票者有可能無(wú)法解除鎖倉(cāng)。

PeckShield 全程追蹤了 MKR 代幣的轉(zhuǎn)移情況,并多次向社區(qū)發(fā)出預(yù)警,呼吁 MKR 代幣持有者立即轉(zhuǎn)移舊合約的 MKR 代幣。

次日,PeckShield 和 Maker 公司同步了漏洞細(xì)節(jié),05 月 10 日凌晨,MakerDAO 公開(kāi)了新版合約。Zeppelin 和 PeckShield 也各自獨(dú)立完成了對(duì)其新合約的審計(jì),確定新版本修復(fù)了該漏洞。因?yàn)榉磻?yīng)迅速,在這次漏洞中,用戶并無(wú)損失。

另外一起智能合約漏洞,發(fā)生在 2019 年 09 月 13 日。AirSwap 團(tuán)隊(duì)公布了一個(gè) AirSwap 智能合約中存在致命的漏洞,這一漏洞可以使得用戶的資產(chǎn)在某些情況下被對(duì)手惡意吃單『偷盜』。

PeckShield 安全人員深入分析 AirSwap 智能合約后發(fā)現(xiàn),這一漏洞只對(duì)最近上線的 Wrapper 有影響。這一漏洞可使用戶的資產(chǎn)被攻擊者惡意偷盜,受此次影響的賬號(hào)一共有 18 個(gè),其中有部分賬號(hào)有數(shù)萬(wàn)至數(shù)十萬(wàn)美元的資產(chǎn)。

隨后,PeckShield 安全人員獨(dú)立分析了漏洞細(xì)節(jié),并與 AirSwap 團(tuán)隊(duì)溝通細(xì)節(jié)和修復(fù)的方案, 同時(shí)將該漏洞命名為“ ItchySwap”。

AirSwap 團(tuán)隊(duì)在發(fā)現(xiàn)該問(wèn)題后第一時(shí)間下線合約,并將 AirSwap 網(wǎng)站回退到之前使用的合約,從合約上線到問(wèn)題修復(fù)整個(gè)過(guò)程僅持續(xù)了 24 小時(shí),也沒(méi)有造成用戶損失。

此外,還有一點(diǎn)值得我們注意:除了傳統(tǒng)中心化交易所,DeFi 平臺(tái)也正在成為黑客洗錢的新渠道。PeckShield(派盾)旗下的 CoinHolmes在去年10月就曾監(jiān)測(cè)到,2019 年 1 月黑客從 Cryptopia 交易所盜走的部分資產(chǎn)流入了 Uniswap 去中心化交易所和 “DeFi 銀行 ”Compound, 主要目的是利用 DeFi 借貸平臺(tái)進(jìn)行混淆資金洗錢。

關(guān)于兩個(gè)智能合約漏洞的技術(shù)問(wèn)題,推薦閱讀:

《AirSwap智能合約漏洞詳解》

《MakerDAO治理合約升級(jí)背后的安全風(fēng)波》

雖然行業(yè)損失金額不大,但卻透露出一個(gè)危險(xiǎn)信號(hào),黑客已經(jīng)盯上 DeFi 領(lǐng)域了。一旦 DeFi 平臺(tái)的資產(chǎn)抵押規(guī)模和受眾群體再上一個(gè)量級(jí),這個(gè)領(lǐng)域很可能會(huì)是繼 DApp 之后的下一個(gè)安全事件多發(fā)區(qū)。

理財(cái)錢包、資金盤(pán)、釣?詐騙成行業(yè)毒瘤

2019 年,理財(cái)錢包、資金盤(pán)和釣魚(yú)詐騙事件成為行業(yè)毒瘤。PlusToken、TokenStore、OneCoin 等理財(cái)錢包被曝跑路,卷走數(shù)百億數(shù)字資產(chǎn),令數(shù)百萬(wàn)投資者奔上了漫漫“維權(quán)路”。

其中,最受矚目的莫過(guò)于被譽(yù)為幣圈第一資金盤(pán)的 PlusToken 錢包跑路事件,當(dāng)天眾多用戶反映 PlusToken 錢包已經(jīng)無(wú)法提現(xiàn),Plustoken 錢包的項(xiàng)目方疑似跑路,據(jù)公開(kāi)數(shù)據(jù),涉案金額或超 200 億元,參與 PlusToken 錢包的用戶已經(jīng)超過(guò)了 300 萬(wàn)。

早在 2018 年便有文章質(zhì)疑 PlusToken 是個(gè)傳銷騙局。因?yàn)椋瑥倪\(yùn)作模式來(lái)看,PlusToken 幾乎完美符合傳銷的所有特點(diǎn)——繳費(fèi)入會(huì)、發(fā)展下線、層級(jí)收益。

通過(guò)將一定數(shù)量的數(shù)字貨幣轉(zhuǎn)入 PlusToken 的官方地址,就可開(kāi)啟智能狗,獲得“搬磚”收益,即繳費(fèi)入會(huì);開(kāi)通智能狗就可獲得發(fā)展下線的資格,通過(guò)發(fā)展更多的下線成員,提升會(huì)員等級(jí),獲得不同比例的獎(jiǎng)勵(lì)金;個(gè)人收益與下線數(shù)量及收益掛鉤,最高等級(jí)會(huì)員享受項(xiàng)目分紅,即層級(jí)收益。

此外,PlusToken 號(hào)稱“每月10%-30% 的收益”,再加上交易所提現(xiàn)需要的手續(xù)費(fèi),這意味著交易所之間的差價(jià)需要比這更高才有可能。如果真的有這樣的交易所存在,那么分分鐘就會(huì)破產(chǎn)。

公鏈項(xiàng)目一直的隱患—雙花攻擊

據(jù) PeckShield 顯示,在 01 月 05 日到 01 月 08 日之間,ETC 鏈上至少有 15 次疑似雙花交易,共計(jì)損失 ETC 219,500 枚,價(jià)值約 110 萬(wàn)美元。

所謂雙花攻擊,即一筆 Token 被花了兩次及以上。簡(jiǎn)單說(shuō)就是,攻擊者將一筆 Token 轉(zhuǎn)到另外一個(gè)地址,通常是轉(zhuǎn)到交易所進(jìn)行套現(xiàn),然后再利用手中掌握的算力對(duì)轉(zhuǎn)賬交易進(jìn)行回滾,將轉(zhuǎn)出的 Token 再度轉(zhuǎn)回自己的地址。

雙花攻擊也是幣圈最常見(jiàn)的一種的攻擊手段,黑客通常選擇算力不高的代幣下手。在 ETC 雙花攻擊之前,BTG、ZenCash 等也曾發(fā)過(guò)此類事件。

當(dāng)然,雙花攻擊要想成功,首先必須掌握絕大多數(shù)算力,業(yè)內(nèi)普遍認(rèn)為算力應(yīng)當(dāng)超過(guò) 51% 才能進(jìn)行攻擊操作。就拿 ETC 雙花攻擊來(lái)說(shuō),此次攻擊的算力很可能來(lái)源于算力租賃網(wǎng)站 NiceHash 。該網(wǎng)站可租借 ETC 算力一度占到 ETC 全網(wǎng)算力 112%,滿足了雙花攻擊的條件。目前該網(wǎng)站已經(jīng)停止算力出租。

此次“雙花攻擊”造成的損失,最終也由交易所買單了。Gate.io 曾在發(fā)布的聲明中表示:盡管此次 51% 攻擊是因?yàn)?ETC 網(wǎng)絡(luò)算力不足造成,并不是交易平臺(tái)責(zé)任,但 Gate.io 將仍然承擔(dān)所有的 ETC 損失。

回顧一年前的這起安全事件,也給我們一些啟示。作為加密貨幣生態(tài)的參與者,防范雙花攻擊可能并不僅僅是公鏈的責(zé)任,交易所、錢包、投資人都有必要提高警惕。

對(duì)于交易所、錢包而言,可以將提現(xiàn)確認(rèn)要求提高,從而降低雙花風(fēng)險(xiǎn)。例如,一些交易所在 ETC 雙花攻擊后,將充幣確認(rèn)數(shù)提高至 100 次,提現(xiàn)確認(rèn)數(shù)提高至 400 次。

對(duì)于項(xiàng)目方而言,可以升級(jí)挖礦算法。另外,項(xiàng)目方需要密切監(jiān)視算力變化,防止攻擊者借助限制算力實(shí)施攻擊。

對(duì)于用戶而言,為了防止交易被雙花,請(qǐng)務(wù)必到正規(guī)交易所進(jìn)行交易。在遭受損失后,第一時(shí)間聯(lián)系交易所或者項(xiàng)目方,及時(shí)對(duì)交易回滾。另外,在交易一些市值較小的代幣時(shí),需要格外關(guān)注,防止其算力被人為操縱。

雙花攻擊對(duì)于項(xiàng)目而言,也是一場(chǎng)成年禮。經(jīng)歷了雙花攻擊考驗(yàn)的項(xiàng)目,才能在區(qū)塊鏈的世界中走得更遠(yuǎn)。

-

BUG

+關(guān)注

關(guān)注

0文章

155瀏覽量

15724 -

區(qū)塊鏈技術(shù)

+關(guān)注

關(guān)注

5文章

674瀏覽量

14182

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

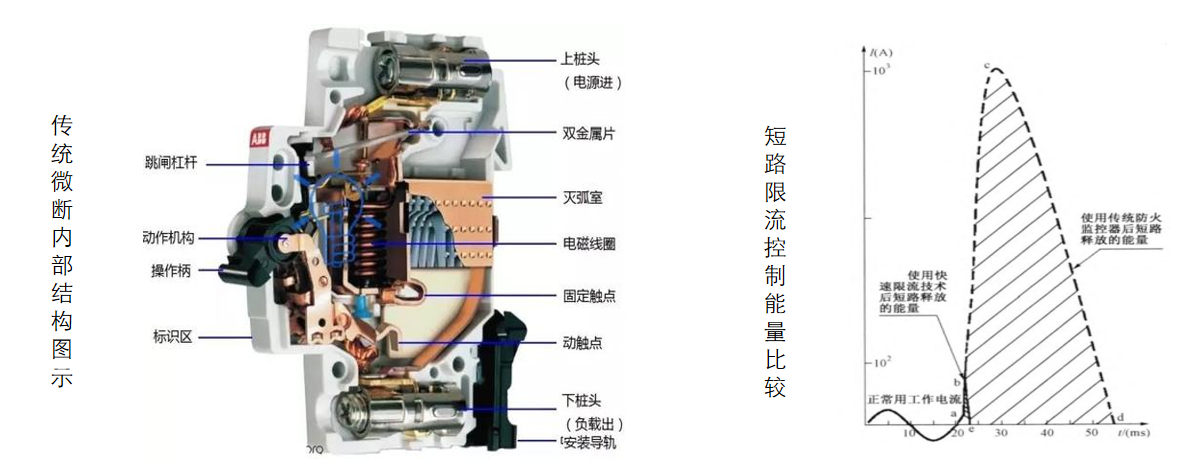

生活中的“飛線充電”安全隱患,我們要怎么預(yù)防?

中偉視界:礦山智能分析平臺(tái)通過(guò)分級(jí)管理報(bào)警信息,結(jié)合電話、短信通知,提高安全隱患響應(yīng)速度

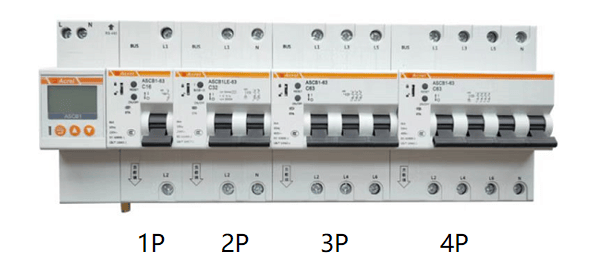

安科瑞AISD智能安全配電裝置如何降低電氣火災(zāi)安全隱患

YOGO ROBO智能機(jī)器人助力區(qū)塊鏈行業(yè)發(fā)展

路燈漏電會(huì)導(dǎo)致哪些安全隱患

杜絕安全隱患發(fā)生 SDT270超聲波檢漏儀助力蘇州熱工研究院解決閥門(mén)內(nèi)漏問(wèn)題

養(yǎng)老院康復(fù)中心電氣火災(zāi)安全隱患解決措施

直流充電樁使用中有哪些電氣安全隱患及解決方案

大核桃三防對(duì)講手機(jī):鍛鑄工業(yè)安全之堅(jiān)固壁壘,令安全隱患無(wú)處遁形!

無(wú)損檢測(cè)有哪些安全隱患

罐區(qū)巡檢機(jī)器人:助力效率與安全雙升級(jí)

車載車庫(kù)GPS信號(hào)屏蔽器:保護(hù)隱私,還是安全隱患

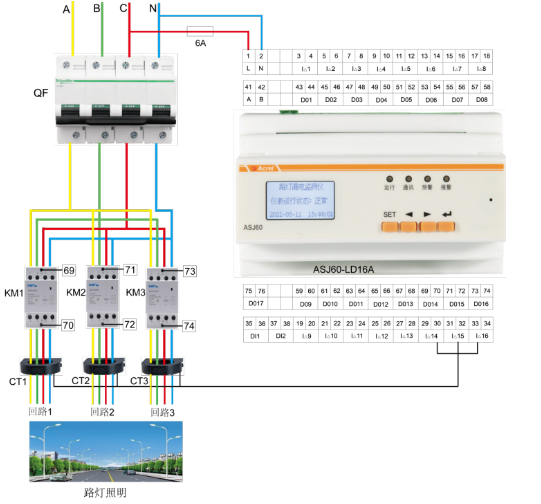

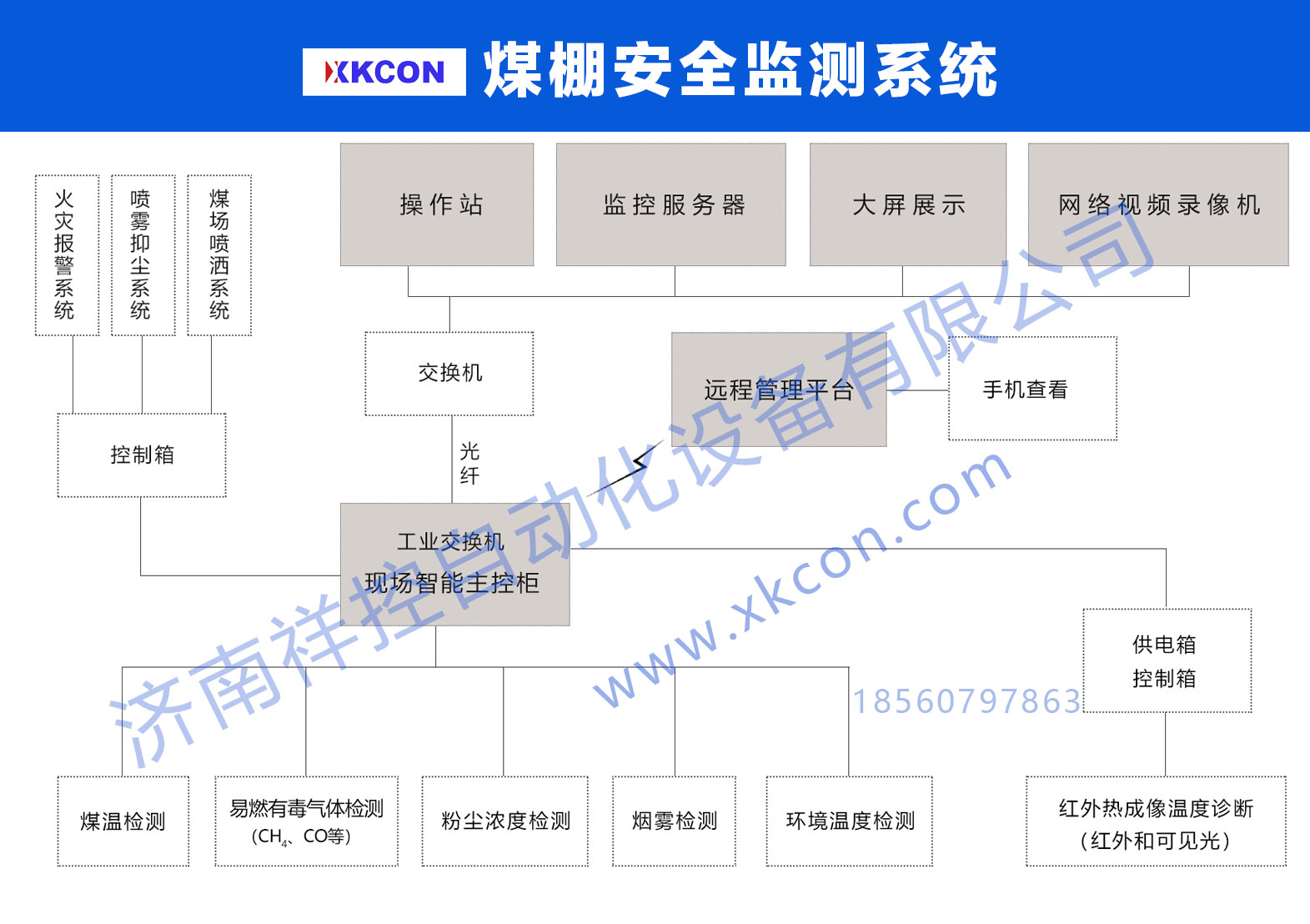

XKCON祥控煤棚安全監(jiān)測(cè)系統(tǒng)能夠?qū)γ号锃h(huán)境產(chǎn)生的安全隱患進(jìn)行監(jiān)測(cè)、預(yù)警和控制

淺談大型綜合超市電氣火災(zāi)安全隱患及解決方案

2020區(qū)塊鏈安全隱患最大的是它

2020區(qū)塊鏈安全隱患最大的是它

評(píng)論