IoT安全為什么在近幾年愈發引起大眾關注?從智能門鎖到咖啡機、打印機,這些關于日常生活和工作的小設備,由于隨處可見卻又安全防護薄弱,成為黑客攻擊的跳板。

去年,筆者寫過《當黑客入侵咖啡機,可以做什么?》,分享了攻擊一個聯網咖啡機可以實現“打開咖啡機的加熱器,加水,旋轉磨豆機甚至顯示贖金消息”,還有《在全球范圍內成功劫持28000臺打印機》,可以在不受保護的打印機上遠程打印任意文件。當然,這2個案例都是研究人員的相關實驗,用以證明大多數物聯網設備仍然處于安全裸奔的狀態,極容易被黑客利用。

最近,Cosori智能炸鍋中發現了兩個遠程執行代碼(RCE)漏洞:TALOS-2020-1216(CVE-2020-28592)和TALOS-2020-1217(CVE-2020-28593)。漏洞使得攻擊者可以成功接管設備并執行各種惡意行為。

CVE-2020-28592是基于堆的緩沖區溢出漏洞,位于智能炸鍋的配置服務器功能中。通過將包含特制JSON對象的數據包發送到設備,可以利用此漏洞。CVE-2020-28593是未經身份驗證的后門,位于Cosori Smart 5.8-Quart空氣炸鍋CS158-AF 1.1.0的配置服務器功能,同樣通過發送特質JSON對象的數據包進行利用。

入侵空氣炸鍋可以干什么?由于Cosori智能炸鍋允許用戶通過Wi-Fi控制設備進行食譜查找和烹飪,因此攻擊成功后,炸鍋的溫度,烹飪時間和相關設置可以被篡改,或是攻擊者可以在受害者不知情的情況下啟動炸鍋。

目前,供應商尚未修復相關漏洞,而由于已經超過了漏洞披露政策中90天的緩沖器,相關研究人員還是披露了這些漏洞。

參考來源:securityaffairs

編輯:jq

-

打印機

+關注

關注

10文章

777瀏覽量

45968 -

IOT

+關注

關注

187文章

4230瀏覽量

197621 -

智能門鎖

+關注

關注

17文章

1858瀏覽量

43422

發布評論請先 登錄

相關推薦

一汽-大眾獲DEKRA德凱雙項功能安全認證

R155 VTA認證的審核流程及要點解析

使用ADS127L01進行設計AD轉換電路時,在軟件單步仿真中查看AD采集數據為全為0,為什么?

ADS1255在客戶端偶發出現了采集數據全為0的現象,為什么?

探索IP在線代理:如何安全、匿名地瀏覽網絡

智能安全配電裝置在單位食堂中的應用

IoT平臺在設備遠程運維中的應用

大核桃防爆手機:以科技為翼,以安全為基,翱翔于極端環境的通訊雄鷹!

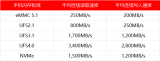

手機主流存儲eMMC、UFS與NVMe的區別

論述RISC-C在IOT領域的發展機會

IoT網關的主要功能有哪些?

IoT安全為什么在近幾年愈發引起大眾關注?

IoT安全為什么在近幾年愈發引起大眾關注?

評論