前言

以下提及的漏洞都提交到edusrc平臺進行修復,大佬勿噴。

信息收集

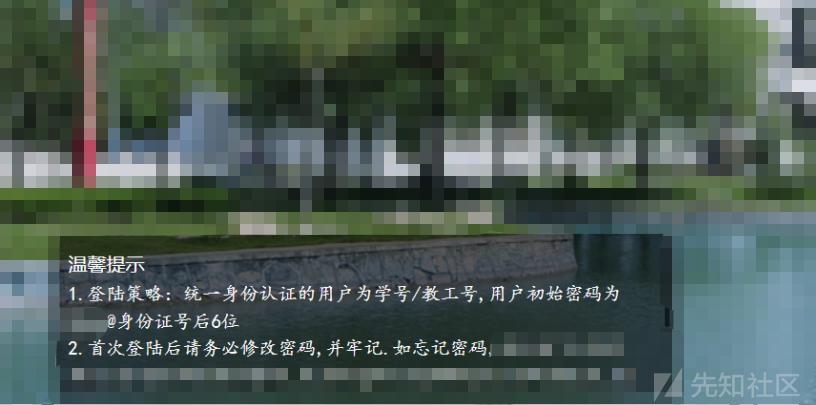

在外網進行系統測試,發現大部分都需要統一身份認證,瞅瞅該目標單位的統一身份認證要求,可以看到初始密碼的規則是 xxxx@SFZ后六位,用戶名是學號。

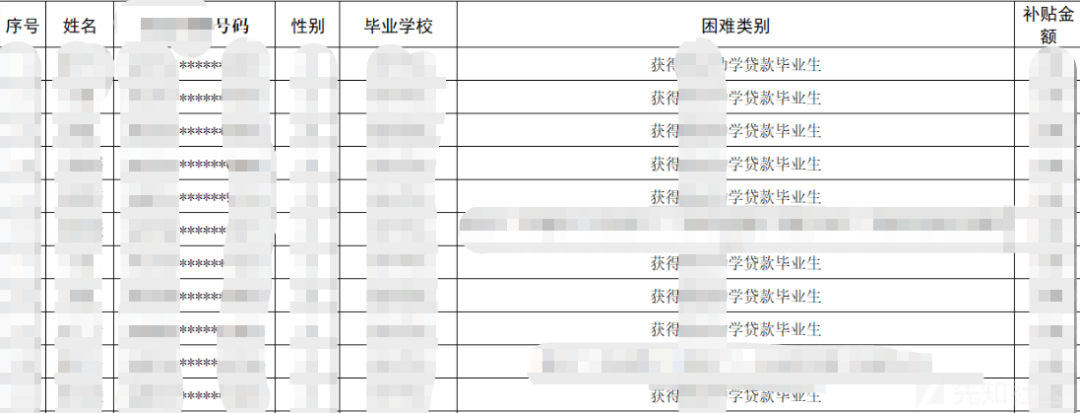

利用相關語法 site:xxx.edu.cn "學號|SFZ|密碼"等,未找到有效信息,想到用類似 "助學金、獎學金、補貼"等關鍵詞,發現一處敏感信息泄露,及時保存下來,沒準就成為后面突破的一個節點。

信息整合

從統一身份認證登錄的條件來看,我們可得出以下幾點

1、用戶是學號

2、SFZ后六位

3、已知部分用戶的SFZ后五位

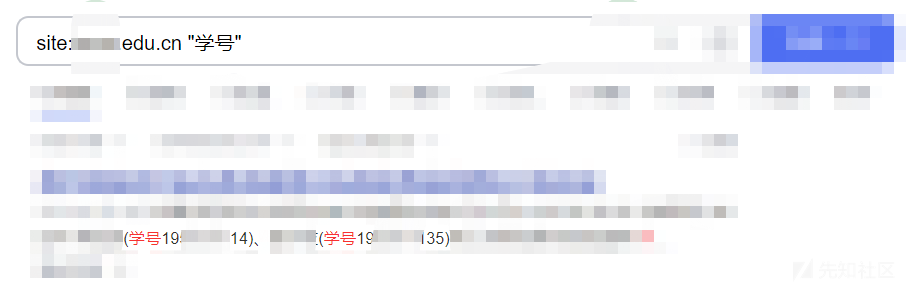

學號可以利用相關語法找到 site:xxx.edu.cn "姓名"等等,舉例

由于SFZ倒數第六位+第五位是生日的日,那最高不超過31,而且倒數第五位已經確定了,可以構造如下(默認密碼的規則是 xxxx+@+SFZ后六位,以下是舉例 非真實)

xxxx@020101

xxxx@120101

xxxx@220101

最終在嘗試第二個的時候,成功以默認密碼登錄

突破

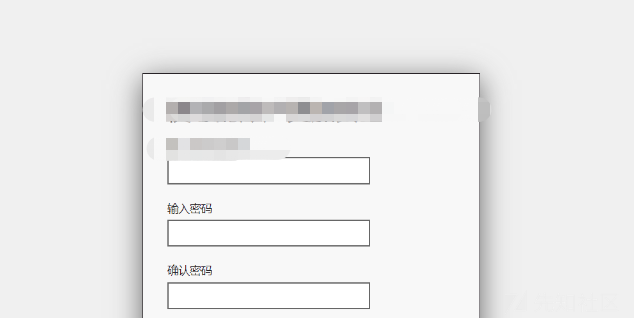

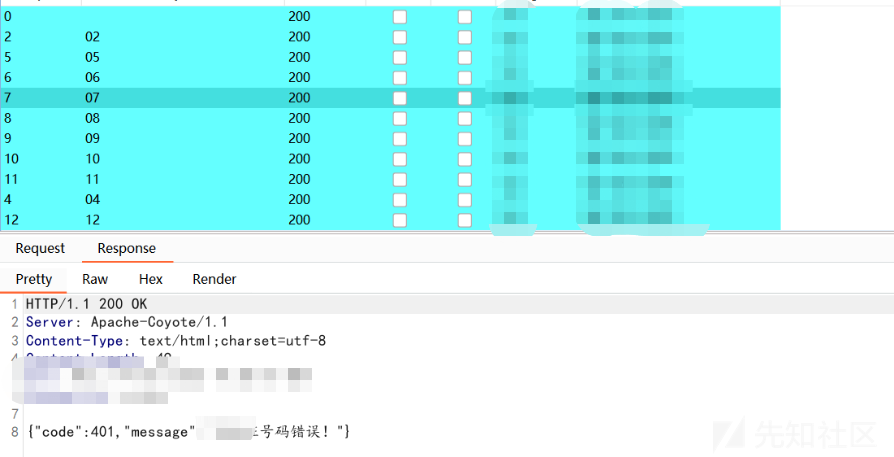

可以看到需要更改密碼,但前提是需要輸入完整的SFZ號碼,將當前的信息繼續整合,已經知道某個用戶的SFZ前七位+后六位,中間的數字是打碼,其實不難猜出,只剩下年份的后三位(1999的999) + 月份(01 且不超過12),其余的就交給Burp了,肯定有小伙伴問,年份如何確定了,畢竟還是很多的。其實是根據用戶當前的年段(如大三),再結合自身,進行反推,大概是在 199x,最終成功修改密碼。

鎖定年份 199X(X是數字)、爆破月份

繼續X+1,爆破月份

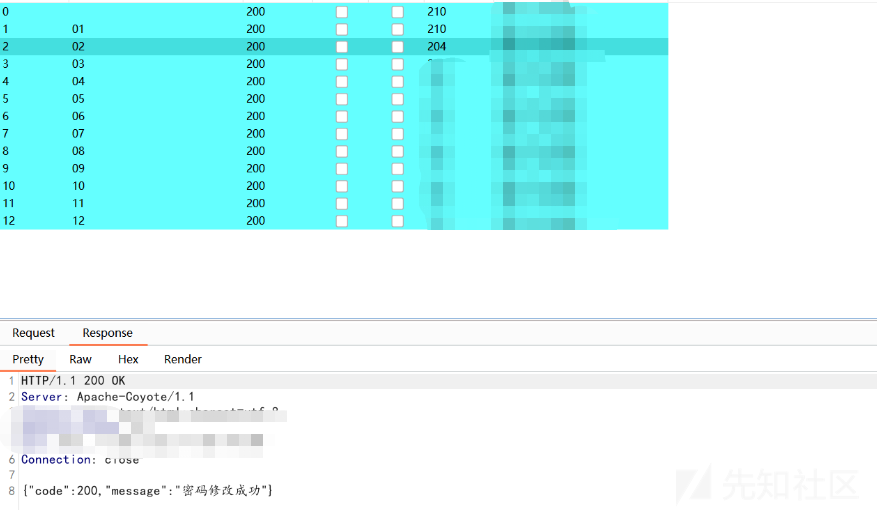

由于統一身份認證和VPN綁定,成功拿到VPN權限,可通過多個內網段

拿到統一身份認證平臺,就可以跳轉到多個系統進行測試(不在后續深入 點到為止)

補充:最后也順利拿到了一個EDU證書,無論是漏洞挖掘還是打點,信息收集非常重要,裝配好Burp插件沒準有意外驚喜,如果掃到源碼可以嘗試審計,或者根據指紋搜索同類型的系統嘗試進行漏洞挖掘(如js特征等),或者找一些老版本的進行測試,日常攻防發現的漏洞復盤深入一下沒準也是一個小通用,以下是今年攻防和日常挖洞僥幸發現的。

審核編輯 :李倩

-

漏洞

+關注

關注

0文章

204瀏覽量

15426 -

edu

+關注

關注

0文章

14瀏覽量

1780

原文標題:實戰|記一次EDU漏洞挖掘

文章出處:【微信號:菜鳥學信安,微信公眾號:菜鳥學信安】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

一次性鋰電池為什么不能充電?一文講清!

一次電源與二次電源有什么不同

一次電池分類以及應用場景詳解

ODU MEDI-SNAP一次性醫用插拔自鎖插頭產品介紹

無線時鐘一秒轉一次思路怎么設置

labview如何做到一次觸發采集一次

電流互感器的變比與一次電流有關系嗎

一次消諧器的構造

什么是一次配電系統和二次配電系統?有何區別?

基波是一次諧波么 基波與一次諧波的區別

實戰記錄:EDU網站漏洞通殺全過程

記一次EDU漏洞挖掘

記一次EDU漏洞挖掘

評論