采訪Khaled Karray

我們在側信道攻擊方面的專家

側信道攻擊(SCA)會形成一個經常被忽視的電子系統安全漏洞。如果想確保全面的安全,SCA保護不容忽視。Khaled Karray解釋了Secure-IC的IP模塊如何幫助嵌入式系統保持安全性。

Khaled, 首先:什么是側信道攻擊,為什么要關心這個問題?

SCA是一種通過利用系統泄露的物理信號來傾入計算機系統的攻擊方法。這就相當于試圖通過聽機械鎖在不同位置發出的咔噠聲來強行打開一個保險箱。

經典的黑客攻擊方式中,攻擊者利用算法或實體設備中的邏輯弱點來破解密鑰。而側信道攻擊中攻擊者通常監測例如系統的功耗變化、它所發出的電磁輻射或執行某些加密任務所需的時間來獲取密鑰信息。事實上,他們可以利用任何不是常規輸入/輸出信號的信息源。

“ 側信道攻擊是基于觀察系統在一段時間內的運行情況收集到的信息,而不是基于實行的安全算法中的一些弱點。”

有了這些信息,他們有可能計算出一個系統的大量其他信息,包括它使用的算法、應用的安全措施,甚至是加密密鑰等。簡單的SCA需要對一個系統的內部運作有一些技術知識。然而,也有一些復雜的方法是使用信號的統計分析,這種可以作為一般的黑箱攻擊。

黑客是如何獲取到硬件的控制權的?你會認為今天的數據中心有充足的物理上的保護嗎?

當今的數據中心基本都部署了大量的、充足的保護措施。不過大量的設備也給黑客提供了大量機會。現在互聯的邊緣設備隨處可見,汽車、醫療設備或智能機器。這些設備并不總是被很好地保護,黑客可以實際接觸到甚至隨心所欲地測試成百上千的設備。他們可以通過這些設備進一步訪問一個應用程序的核心。

不僅僅在今天,許多邊緣設備容易受到SCA的攻擊。更為復雜的SoC,在同一個芯片中包含一個處理器和一個ASIC/FPGA,也可能成為目標。這些復雜的SoC通常有一個安全和不安全的區域,后者包含可以進行功率測量的模數轉換器。假設攻擊者首先獲得了在設備的不安全一側運行代碼的能力,那么他們就可以利用板載模數轉換器來捕獲硬件加密引擎的電源痕跡。一個高級的側信道攻擊就此發生,以檢索密鑰。

您能給我們講講側信道攻擊嗎? 它是如何運行的?

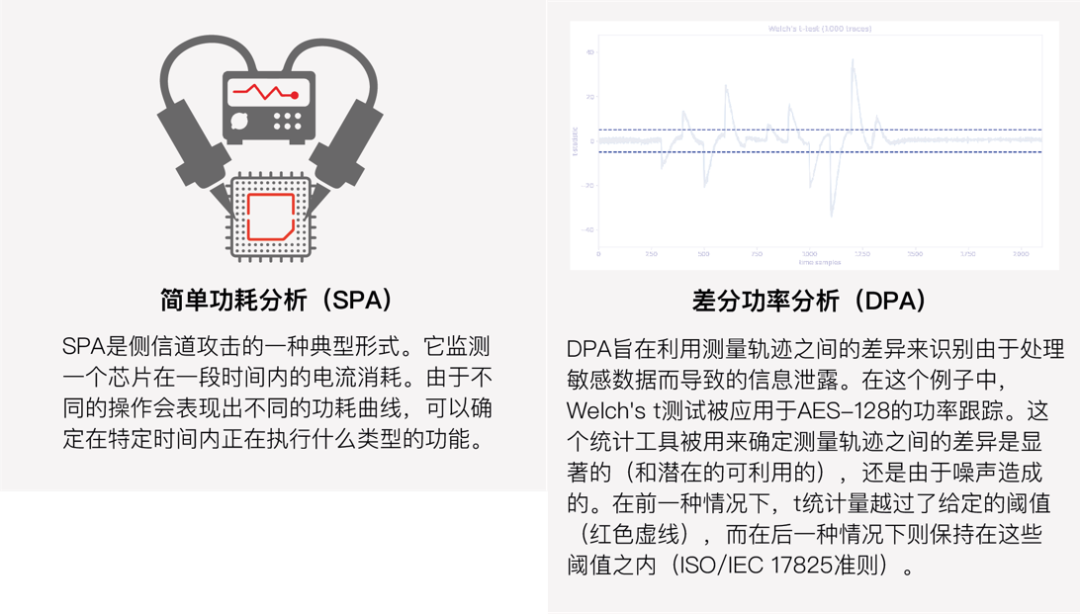

我們先來看看其中一個更直接的技術:簡單功耗分析(SPA)。通過SPA,攻擊者測量一個處理器在進行某種計算時的電流。比方說,處理器正在處理一個密匙,根據一個比特的值,執行另一個指令序列。因此,對于0位,有序列A,對于1位,有序列B。如果序列A比序列B使用更多或更少的電力,可以非常直接的從一個簡單的電源消耗曲線中提取有關密鑰的信息。

其他類型的功耗攻擊則更為復雜。差分功率分析(DPA)將通過觀察一系列運算中的平均功耗變化來建立一個功率使用曲線。一旦這個模型建立起來,根據統計方法就可以推斷出關于單次運算的信息。因此,攻擊者首先建立一個模型,預測一個平均運算的耗電情況,然后他們將計算單次運算與該模型的差異。

這里只給出了兩種典型形式,還有更多類型的側信道攻擊,如電磁攻擊,它基于泄露的電磁輻射,可以直接提供可讀信息等。它們的共同點是,攻擊者都是從硬件泄露的物理信號中計算信息。

如何預防這些攻擊?

首先,為了使功耗攻擊奏效,黑客必須能夠區分可利用的功耗使用信號和無意義的噪音。從另一種角度來看,系統可以通過增加噪音來保護自己,比如在執行中增加并行運算,使用隨機延遲,插入隨機假操作,或隨機混洗操作。這些對策是Secure-IC專有技術和專利技術的實現。在許多情況下,它將要求系統擁有一個完全隨機的數字發生器。

其次,各種加密算法的實現過程中,不應該暴露可利用的信號。它可以通過隨機化算法處理的數據與特定的對策(例如掩碼)來實現。在Secure-IC,我的任務之一就是監測我們的加密算法實現情況,看它們是否能夠抵御當前乃至未來的側信道攻擊。

“ 在Secure-IC,我的任務之一就是監測我們的加密實施情況,看它們是否能夠抵御當前乃至未來的側信道攻擊。”

我們必須考慮到,黑客擁有越來越復雜的設備,為了安全起見,我們的反制措施應該使黑客攻擊變得更加困難,成倍的困難。

Secure-IC是如何幫助客戶搭建安全的處理器和應用程序的?

我們強化了算法,使黑客從我們的密碼模塊中收集電源信息的難度成倍增加。例如,他們可以通過測量1000個功率來攻擊一個不成熟的實現,而我們的實現將需要更多數量級的測量。也就是說,一階保護需要100萬次追蹤,二階保護需要10億次追蹤,以此類推。Secure-IC掩碼是在三階保護。這樣一來,功耗攻擊變得非常困難,不可能以任何實際方式成功執行。這使得我們具有防護通用標準(即AVA_VAN.5)和FIPS 140-3附錄F中收錄的高階攻擊的潛力。

我們有自己的實驗室,可以測試我們的IP模塊和客戶的電路板。我們可以針對我們的實施方案進行各種SCA測試,你可以了解到我們的解決方案和反攻擊措施是如何運作的。

當然,關于攻擊和對策的了解會隨著時間的推移而增長,無論是攻擊者還是像Secure-IC這樣的反攻擊者。我的職責是密切關注這個領域,給實現算法的人提供建議,測試實現方法,并注意新的發展。通過利用我們的Virtualyzr工具來檢查剩余的泄漏,采用ISO/IEC 17825*中標準的方法。

此外,Secure-IC開創了流片前評估的先河,可以在設計周期的早期通過快速分析發現問題。這些評估由Virtualyzr工具自動進行,并集成到一個非回歸分析平臺(SecOps)。此外,Secure-IC還提供后期驗證,通過Analyzr工具,來確保仿真(FPGA)和工程樣品(ASIC)的安全性。

除此之外,在Secure-IC,我們有一個網絡安全創新中心(又稱 “安全科學工廠” ),專注于合作、知識傳播和研究,以及前沿技術的開發和落地實施。我們專業的專家團隊積極開展研發活動和合作項目,通過科學出版物(300多篇論文)和200多項專利來宣傳我們的專業知識和專利技術。其中,側信道攻擊是我們的重點研究對象。

如何將防止側信道攻擊與整體安全保護相結合?

百分百的安全是不存在的,確保一個環境或系統的安全需要多層次的方法。針對SCA的技術對策只是最后一道防線,它們應該始終與強有力的政策相輔相成。

以數以百萬計的互聯邊緣設備為例,這是一個特別吸引攻擊者的目標。這些邊緣設備不應該存儲或使用主密鑰,否則一次成功的攻擊就會危及整個基礎設施。密鑰也不應該在一群人中共享。最后,人們在評估威脅時不應該依賴硬件的新穎性或創新性。相反,應把握 "對手最終可以獲得除鑰匙以外的一切”的原則。

如何解決后量子密碼學中的側信道攻擊問題?

可以采用多種技術來提高后量子密碼系統的側信道抵抗力。其中一種方法是使用軟件對策,例如掩蔽或設盲,使攻擊者無法獲取敏感信息。另一種是硬件解決方案,例如物理不可復制函數(PUFs)或物理隨機函數(PRFs),也可用于防范側信道攻擊。此外,實施基于硬件的隨機數生成器能幫助減輕側信道攻擊對加密過程的影響。

在設計后量子加密集成電路系統時,考量側信道攻擊防御能力有多重要?

設計后量子密碼系統時考慮側信道攻擊的防御性至關重要。由于后量子密碼算法通常比其他傳統的算法更復雜,所以它可能更容易受到側信道攻擊。因此,采取反側信道攻擊措施以保護密碼系統免受攻擊非常重要。

哪些特定的后量子加密算法相比其他算法更易受到側信道攻擊?

一般來說,更復雜的后量子算法,例如基于格或編碼的算法,可能比一些更簡單的算法更容易受側信道攻擊,例如基于散列的算法。然而,請務必注意,如果沒有合理的措施和正確的保護,所有加密算法都容易受到側信道攻擊。

您如何看待側信道攻擊和后量子密碼學之間的發展關系?

隨著后量子密碼學持續受到關注,我預計側信道攻擊研究的重要性也會增加。隨著后量子算法得到更廣泛的采用,攻擊者可能會更加專注于尋找新的創新方法,通過利用設備的物理特性來提取敏感信息。因此,側信道攻擊研究領域將繼續發展并適應新的后量子算法和技術。

SECURE-IC在應對后量子密碼學和側信道攻擊方面的做法?

首先,我們大力投資研發,以提升后量子密碼算法系統中側信道的防御能力。其中包括制定新的對策以及改進現有的辦法。

此外,我們也正在實施屏蔽或設盲等反制措施,以保護后量子密碼系統免受側信道攻擊。

“ 我們的集成安全元件 (iSE) 支持后量子密碼技術。”

此外,我們的集成式安全元件支持后量子加密技術,它擁有基于XMSS算法的信任根和基于Lattice算法(CRYSTALS Kyber & Dilithium)的加密服務,以及用于主權使用的自定義代碼庫加密服務。這些服務毫無疑問是被基于硬件的解決方案支持,例如物理不可克隆函數(PUFs)或物理隨機函數,以提高后量子密碼系統抵抗側信道攻擊的能力。此外,我們還具有靈活的實施方法,其中硬件提供 “ 恒定時間 ”加速,軟件則把控算法參數、PPA和安全性(包括側信道攻擊防護)。這使我們的iSE-PQC成為一種準備好進行認證的硅驗證技術,并實現了兩種保護級別:防止“ 差分攻擊 ”和防止“ 單軌跡攻擊 ”。

除此之外,我們也是頂尖的、能夠為企業提供服務并幫助其實現后量子密碼技術,以及防止側信道攻擊的安全解決方案供應商。

我們對后量子密碼學的未來和它帶來的機遇充滿期待。隨著量子計算技術的進步,成為開發安全和強大加密解決方案的先鋒至關重要。Secure-IC致力于研究并實施最新的后量子密碼算法和對策,以保護免受潛在的量子攻擊。

我們有信心,我們的前沿解決方案將在未來數年內持續為我們的客戶提供最高水平的安全保障。我們期待著后量子密碼學的持續發展,以及我們在未來所扮演的重要角色。

非常感謝您Khaled。還有其他的您可以總結或補充的嗎?

側信道攻擊的潛在威脅經常被忽視。如今,隨著邊緣設備和復雜的ASIC/FPGA系統的急劇增長,意識到風險并采取必要的預防措施變得至關重要。此外,側信道攻擊對于所有行業的連接設備都是一個重要問題,而且不要忘記,它在安全認證過程中扮演著關鍵角色。

-

安全

+關注

關注

1文章

340瀏覽量

35774 -

電子系統

+關注

關注

0文章

438瀏覽量

31242

發布評論請先 登錄

相關推薦

Cadence宣布收購Secure-IC

Cadence收購Secure-IC強化嵌入式安全布局

Cadence收購Secure-IC,強化嵌入式安全能力

對稱加密技術在實際應用中如何保障數據安全?

萊迪思分析不斷變化的網絡安全形勢下FPGA何去何從

【《計算》閱讀體驗】量子計算

MySQL忘記root密碼解決方案

抵御量子計算機攻擊!中國首個!

中國第三代自主超導量子計算機“本源悟空”成功裝備抗量子攻擊護盾

恩智浦:向后量子密碼學遷移,我們應該怎么做?

后量子密碼學中的側信道攻擊以及SECURE-IC的解決方案

后量子密碼學中的側信道攻擊以及SECURE-IC的解決方案

評論