最簡單的方式,往往是最有效的,勒索軟件攻擊就屬于這類。

近兩年,隨著人類社會加速向數字世界進化,勒索軟件攻擊成為網絡安全最為嚴重的威脅之一。今年以來,勒索軟件攻擊在全球范圍內呈現快速上升態勢。

11月10日,澳大利亞第二大港口運營商環球港務集團(DP World Australia)聲稱,其發現“系統遭到入侵”,并于下午關閉港口,采取切斷網絡等行動,阻止未經授權的訪問。

此舉導致“支持澳大利亞港口運營的關鍵系統無法正常運行”,墨爾本、悉尼、布里斯班、弗里曼特爾等地多個主要城市港口貨物運輸停滯。

無獨有偶,中國工商銀行股份有限公司在美全資子公司——工銀金融服務有限責任公司(ICBCFS)也于近日在官網發布聲明稱,其遭受勒索軟件攻擊,導致部分系統中斷。

據美媒援引知情人士消息,涉嫌策劃針對工行美國分行襲擊的是一個名為LockBit的犯罪團伙。作為目前全球最猖獗的黑客組織,LockBit近期已經對波音、英國金融公司ION Trading和英國皇家郵政等多個目標進行過襲擊。

安全人員最新的研究顯示,LockBit勒索軟件加密效率驚人,四分鐘內就可加密完成10萬個Windows文件,這也意味著一旦病毒程序在組織一側被執行,留給涉事企業喘息的時間并不多。

雖然近年來勒索軟件攻擊在各行各業都呈上升趨勢,但此前很少擾亂主要金融市場。種種跡象都指向一個事實:勒索軟件攻擊愈演愈烈,無論是個人、企業還是組織都隨時可能淪為下一個受害者。

同時,隨著企業數字化轉型的推進,供應鏈安全風險日益嚴峻,勒索攻擊手法持續進化,多重勒索成為常態,勒索攻擊對產業安全威脅有增無減。

勒索軟件攻擊猖獗黑灰產商業模式日漸成熟

隨著勒索軟件攻擊持續進化,網絡惡意分子組織起來,勒索攻擊產業也發展出類似于SaaS的RaaS(Ransomware-as-a-Service,勒索軟件即服務)的黑灰產商業模式,雙重或三重勒索攻擊成為常態,導致受害者數量、被索要金額以及攻擊得逞的影響都在飆升。

從模式上看,RaaS模式讓勒索攻擊的門檻越來越低,并且攻擊成功的概率越來越高,數據能夠通過分析解密還原的情況越來越少。

而且,攻擊者不再單純加密數據,更多的勒索攻擊開始竊取受害者敏感數據,掛到自己的“官網”上進行雙重勒索,獲得更大的收益。

從勒索贖金金額上看,整體趨勢呈全面上升趨勢,但支付贖金的中位數明顯處于下降趨勢。不同的行業之間繳納的贖金金額差異很大,說明勒索病毒的攻擊范圍已滲透到大部分行業中,攻擊者也會根據不同行業情況來設置“合理”收益。

RaaS運營商負責開發底層勒索軟件包、創建控制臺、建立支付門戶、管理泄漏點等,其通過地下論壇招募的加盟者則主要針對目標對軟件進行配置,執行勒索攻擊并負責與受害者溝通。

目前,最活躍的勒索軟件組織包括此前提到的LockBit和BlackCat(ALPHV)。LockBit以加密速度快見稱,BlackCat屬于RaaS,其傭金分成相比其他同類服務較低。

勒索軟件組織會通過多種勒索手段,擴大攻擊強度,逼迫受害企業在壓力下快速支付贖金,常見手法包括加密、數據竊取、分布式阻斷等。

根據威瑞森發布的《2023年數據泄露調查報告》,勒索軟件攻擊是各種規模、不同行業的機構所面臨的主要威脅。

目前,91%的行業已將勒索軟件列為三大威脅之一。企業因勒索軟件而遭受的損失也在增加。Cybersecurity Ventures預測,到2031年,勒索軟件攻擊將給受害者造成2650億美元的損失,與2017年勒索軟件受害者支付的50億美元相比增幅驚人,每2秒就會發生一起勒索攻擊事件。

NCC集團的全球威脅情報團隊報告顯示,2023年7月的勒索軟件攻擊多達502起,創下紀錄,比2023年6月的434起攻擊增加了16%,是2022年7月觀察到的勒索軟件攻擊數量的2倍多。

Malwarebytes的《2023年勒索軟件狀況》報告發現,勒索軟件的總數也創下了紀錄,一年內僅在美國、法國、德國和英國就發生了1900起攻擊,其中美國幾乎占了一半。

而金錢損失只是勒索軟件影響的一部分。除了成本外,企業組織還面臨業務停機、聲譽受損以及客戶信任度下降等風險。

此外,勒索軟件具有下游效應,影響到最初攻擊甚至沒有針對的人員和系統。此外,即使攻擊被公開披露,企業為搶救或恢復系統而花費的實際金額也并不總是公開披露。

傳統安全手段失效無法應對新型勒索軟件攻擊

瘋狂的增長速度,和驚人的破壞力,使得勒索軟件攻擊已成為籠罩在全球企業心頭的一團“烏云”。

盡管很多大型企業都有著嚴密的安全防控系統和數據災備系統,但仍沒能防住勒索軟件的攻擊,最終導致數據泄露。這是因為面對不斷升級的新型攻擊技術和勒索方式,傳統安全手段已無法有效抵御勒索軟件攻擊。

在勒索攻擊造成業務停頓、影響經營的嚴重后果下,依舊使用傳統安全軟件的企業受到攻擊風險大增。

此外,設備難以識別,導致無法實施有針對性的保護,數字化轉型中產生的大量數據存在安全保障問題,知識產權保護以及避免核心業務中斷等等,都是企業面臨的挑戰和難題。

從傳統防病毒軟件看,由于其安全策略是基于特征和規則,應對勒索病毒主要采取“截獲樣本——分析處理——升級更新”的方式,這種模式會給勒索病毒的傳播和破壞帶來一個“空窗期”。

一方面,特征匹配無法防御未知或多態病毒,而靠漏洞修補無法防御0day漏洞,此外,病毒還可以通過低可見度慢速攻擊策略,繞過安全系統的行為分析,進行深度潛伏的攻擊行為;另一方面,白名單的規則設置也過于復雜,難以保證業務與安全之間的平衡。

從傳統備份和容災系統看,盡管可以很好地實現數據備份和容災,但卻無法判斷在遭遇勒索軟件攻擊時,災備數據的可用性和安全性,例如:備份數據是否被感染了、哪些數據需要恢復、備份恢復的時間點是什么、是否會被重復攻擊、數據保存是否完整、能否僅恢復損毀的數據等等一系列問題。

如果災備系統已被勒索軟件攻擊,存在大量被損毀的文件,卻盲目地完成備份和容災任務、恢復“臟數據”,反而會加重感染范圍,造成恢復后的系統仍無法正常使用,部分企業即使有備份,仍然被迫支付贖金的后果。

另一方面,傳統災備系統需要數天甚至數周的恢復時間,無法滿足快速恢復的應急響應需求,將業務中斷的損失降至最低。

建立網絡安全的防線

為了更好地應對勒索軟件襲擊,企業究竟應該如何制定有效的應對策略呢?

首先,企業要識別企業的重要數據并進行分類和分級,確定備份的范圍和內容,并設定RTO(恢復時間目標)和RPO(恢復點)指標。關于備份覆蓋范圍,有兩部分數據常常被忽視:終端設備和大數據系統。

在終端設備,比如筆記本、臺式機上,常常存放著一些重要的記錄和文檔;而對大數據平臺,現在很多企業已經將數據分析作為其生產運營的一部分,一旦數據丟失,信息重新生成將耗費大量時間。對其中的關鍵數據,應將通過備份加以保護。

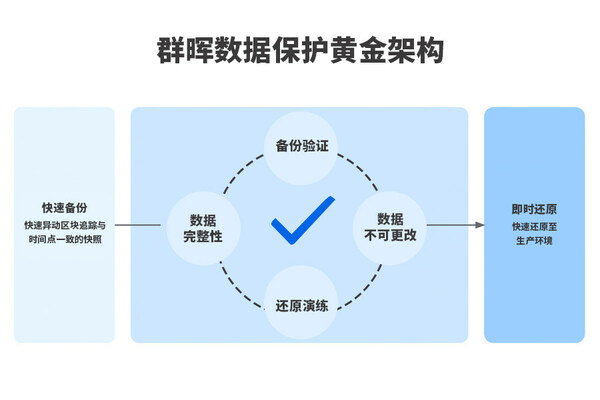

其次,企業要根據不同類型、不同級別數據進行保護的要求,制定相應的備份計劃,確定各種數據的備份頻率和定義備份窗口,并選用可以滿足需求的備份技術。

第三,對常被忽視的備份數據進行管理。如果備份出來的數據遭到破壞,或者備份數據保留期限過短,當真正需要恢復的時候,將發生沒有可用備份數據的情況。

所以一定要保證備份數據的安全,包括多份拷貝、離線副本、防篡改、異地存放等等,同時要設置合理的數據保留策略,足以應對潛伏較長時間的勒索軟件的攻擊。

第四,在恢復方面,企業應基于業務需求,對重要系統及數據定期考慮執行在線、離線雙重備份,確保網絡遭受攻擊時可利用離線備份數據恢復業務;同時,選擇可以滿足RTO指標的數據恢復手段和恢復策略,定期進行備份數據的驗證和恢復演練。

并把數據恢復相應的應急預案作為企業災難恢復計劃的一部分進行制定、管理和執行。

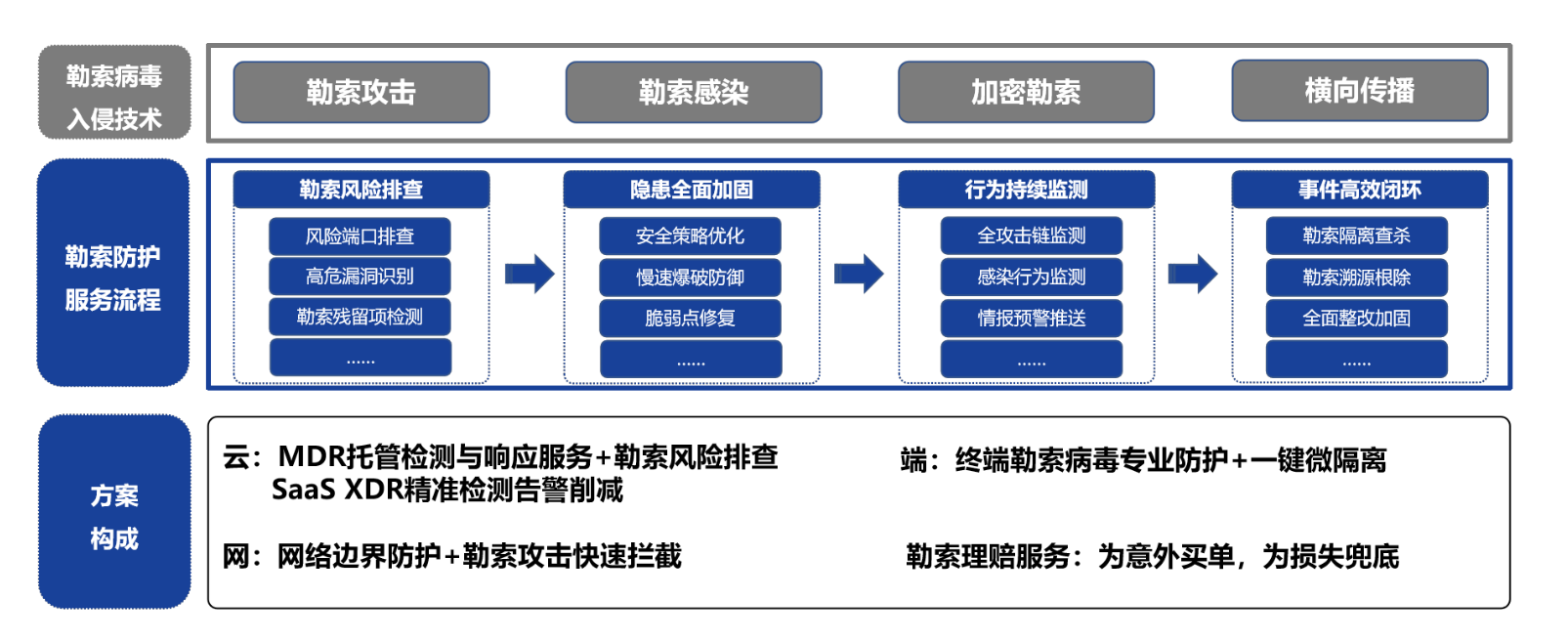

最后,企業應搭建符合自身業務體量和安全要求的新一代安全技術架構,精準分析、精細部署并精確配置各類安全產品,通過在網絡中各個節點、環節中,對異常操作、威脅性行為及安全事件進行實時監測、報警、攔截和阻斷,為企業建立網絡的防線,提升縱深防御的安全技術能力,最大限度地抵御來自外部的攻擊。

企業還要基于其安全架構設計和成本效益分析的結果,在品類繁多、功能側重點不同的安全產品中,有效選擇并部署最貼合實際需求的安全產品組合,改善產品應用泛濫但配置粗放的現狀。

勒索軟件攻擊無處不在,它們是加密綁匪、是數據盜賊、是狡詐騙徒,時刻算計企業的金錢和數據。近六年來,勒索軟件攻擊一路狂飆,“勒索病毒+供應鏈漏洞”的結合等新型攻擊方式已然出現。

在不斷的進化中,勒索軟件攻擊已成為無法單防的數據疾病,需要眾多勒索軟件防護技術合縱聯合應用,共同提升企業勒索防護能力。

這也啟示著各行各業的安全從業者,要不斷修煉技術與能力,以找到合適的應對方案,企業與安全廠商需要攜手從源頭把安全縱深防御的基線筑牢、構筑內生免疫能力,并通過勒索病毒防治方案“加強針”實現對勒索攻擊的免疫。

【關于科技云報道】

專注于原創的企業級內容行家——科技云報道。成立于2015年,是前沿企業級IT領域Top10媒體。獲工信部權威認可,可信云、全球云計算大會官方指定傳播媒體之一。深入原創報道云計算、大數據、人工智能、區塊鏈等領域。

審核編輯 黃宇

-

網絡安全

+關注

關注

10文章

3193瀏覽量

60206 -

勒索軟件

+關注

關注

0文章

37瀏覽量

3622

發布評論請先 登錄

相關推薦

2024年全球AMOLED智能手機面板出貨量創歷史新高

華納云企業建立全面的網絡安全策略的流程

龍芯3A5000網絡安全整機,助力保護網絡信息安全

戴爾科技筑牢企業數據網絡安全防線

純凈IP:守護網絡安全的重要道防線

國產網絡安全主板在防御網絡攻擊中的實際應用

IP風險畫像如何維護網絡安全

IBM獲美國國際開發署合同,強化網絡安全防線

工業控制系統面臨的網絡安全威脅有哪些

Palo Alto Networks與IBM攜手,深化網絡安全合作

企業網絡安全的全方位解決方案

勒索病毒防護解決方案---預防、監測、處置、理賠,實現全面網絡安全

全球勒索攻擊創歷史新高,如何建立網絡安全的防線?

全球勒索攻擊創歷史新高,如何建立網絡安全的防線?

評論