ISO27001是一種信息安全管理體系(Information Security Management System, ISMS)標準,是世界上廣泛應用的、通用及可證明的信息安全管理框架之一,旨在通過采取一系列信息安全管理制度、流程和控制措施,確保組織能夠最大限度地保護其信息資產和利益。

01

2022與2013版的主要區別

ISO/IEC27001:2022版本于2022年10月發布,新版發生了較大的變化,標題也由《信息技術-安全技術-信息安全管理體系要求》改為《信息安全-網絡安全-隱私保護-信息安全管理體系要求》,具體改變包括:

1)正文框架的變化

標準正文的框架性要求沒有出現較大變化,主要是增加6.3變更計劃,對9.2內部審計和9.3管理評審進行了調整,對第10章兩個子條款的順序進行了互換,其他個別條款進行了微調。

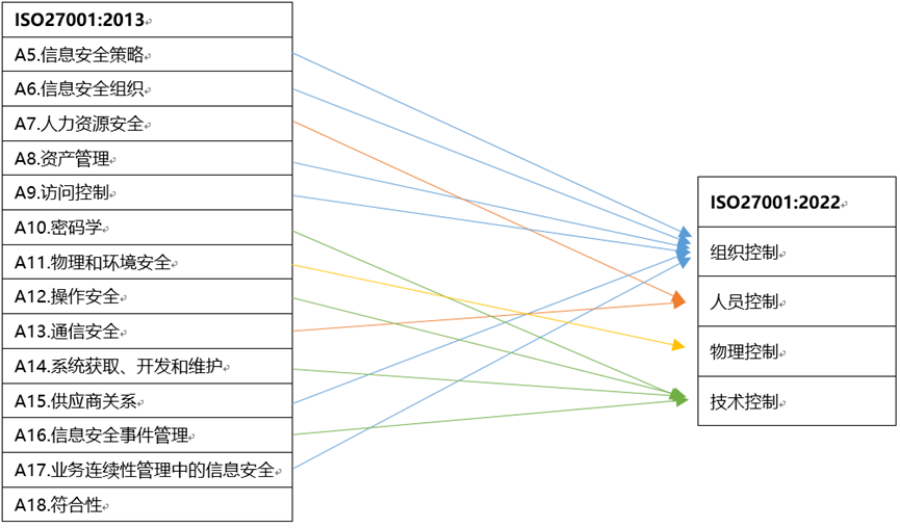

2)附錄A控制項的核心變化

2022版對附錄A中信息安全控制框架結構進行了重新構建,2013版的14個安全控制域合并后總結歸納為人員、物理、技術、組織四大主題,這樣的分類更加簡單,更加方便組織對安全控制項進行選擇歸類,以加強信息安全控制措施的實施。

3)新增11個安全控制項

2022版的控制項相比2013版,從114個變為93個,其中新增11個控制項,更新58個控制項,合并24個控制項。

新版增加了11個安全控制項,新增加的控制項主要集中在組織控制和技術控制兩個主題:

--組織控制主題中增加了威脅情報、云服務以及業務連續性的控制點。

--技術控制主題主要是增加了關于數據安全、配置管理、信息刪除、數據防泄漏、數據屏蔽、監控活動、網站過濾、安全編碼等控制點。

--物理控制主題增加了物理安全監控。

| 5.組織控制 | 6.人員控制 | 7.物理控制 | 8.技術控制 | |||||||

| 5.1信息安全策略 | 5.11資產歸還 | 5.21ICT供應鏈中的信息安全管 | 5.31法律法規、監管 和合同要求 | 6.1審查 | 7.1物理安全邊界 | 7.11支持性設施 | 8.1用戶終端設備 | 8.11數據屏蔽 | 8.21網絡服務安全 | 8.31開發、測試與生 產環境的隔離 |

| 5.2信息安全角色與職責 | 5.12信息的分級 | 5.22供應商服務的監 視、評審和變更管理 | 5.32知識產權 | 6.2任用條款及條件 | 7.2物理入口 | 7.12布纜安全 | 8.2特許訪問權 | 8.12數據防泄漏 | 8.22網絡隔離 | 8.32變更管理 |

| 5.3職責分離 | 5.13信息的標記 | 5.23使用云服務的信息安全 | 5.33記錄保護控制 | 6.3信息安全意識、 教育和培訓 | 7.3辦公室、房間和 設備的安全保護 | 7.13設備維護 | 8.3信息訪問限制 | 8.13信息備份 | 8.23網站過濾 | 8.33測試信息 |

| 5.4管理職責 | 5.14信息傳輸 | 5.24信息安全事件管 理的策劃和準備 | 5.34隱私和 PII(個 人可識別信息) 的保護 | 6.4違規處理過程 | 7.4物理安全監控 | 7.14設備的安全處置 或再利用 | 8.4對源代碼的訪問 | 8.14信息處理設施的 冗余 | 8.24密碼使用 | 8.34審計測試期間的 信息系統保護 |

| 5.5與職能機構的聯系 | 5.15訪問控制 | 5.25信息安全事態的 評估和決策 | 5.35信息安全的獨立 評審 | 6.5任用終止或變更 后的責任 | 7.5物理和環境威脅 的安全防護 | 8.5身份驗證安全 | 8.15日志管理 | 8.25開發生命周期安 全 | ||

| 5.6與特定相關方的聯系 | 5.16身份管理 | 5.26信息安全事件的 響應 | 5.36符合信息安全的 策略、規則和標 準 | 6.6保密和不泄露協 議 | 7.6在安全區域工作 | 8.6容量管理 | 8.16監控活動 | 8.26應用程序安全要 求 | ||

| 5.7威脅情報 | 5.17鑒別信息 | 5.27 從信息安全事件中的學習 | 5.37文件化的操作規程 | 6.7遠程工作 | 7.7清理桌面和屏幕 | 8.7惡意軟件防范 | 8.17時鐘同步 | 8.27安全系統架構和 工程原則 | ||

| 5.8項目管理中的信息安全 | 5.18訪問權限 | 5.28證據的收集 | 6.8信息安全事態報 告 | 7.8設備安置和保護 | 8.8技術脆弱性管理 | 8.18特許權實用程序 的應用 | 8.28安全編碼 | |||

| 5.9信息及其他資產清單 | 5.19供應商關系的信息安全 | 5.29中斷期間的信息 安全 | 7.9組織場所外的資 產安全 | 8.9配置管理 | 8.19運行系統的軟件 安裝 | 8.29開發和驗收中的 安全測試 | ||||

| 5.10信息和其他相關資產的可接受使用 | 5.20在供應商協議中強調信息安全 | 5.30業務連續性的ICT準備 | 7.10存儲介質 | 8.10信息刪除 | 8.20網絡安全 | 8.30外包開發 | ||||

| 標題標題 | 控制 | 目的 |

| 5.7Threatintelligence威脅情報 | 應收集和分析與信息安全威脅有關的信息,以制作威脅情報 | 提供對可能影響組織的威脅環境的認識,以便組織能夠采取妥善的減緩威脅的行為 |

| 5.23Informationsecurityforuseofcloud services使用云服務的信息安全 | 根據組織的信息安全要求,建立云服務的獲取、使用、管理和退出流程 | 指定和管理使用云服務的信息安全 |

|

5.30ICTreadinessforbusinesscontinuity 業務連續性的ICT準備 |

應根據業務連續性目標和通信技術連續性要求來規劃、實施、維護和測試通信技術的準備情況。 | 確保組織的信息和其他相關資產在發生中斷時的可用性 |

|

7.4Physicalsecuritymonitoring 物理安全監控 |

應持續監測物理場所,以防止未經授權的物理訪問 | 檢測和阻止未經授權的物理訪問 |

| 8.9Configurationmanagement配置管理 | 應該確立、記錄、實施、監控和審查配置,包括硬件、軟件、服務和網絡的安全配置 | 確保硬件、軟件、服務和網絡在必要的安全設置下正確運行,并且配置不會因未經授權或不正確的變更而被改變 |

| 8.10Informationdeletion信息刪除 | 在不再需要時應刪除存儲在信息系統和設備中的信息 | 為了防止敏感信息不必要的暴露,并遵守法律、法規、監管和合同對數據刪除的要求 |

| 8.11Datamasking數據屏蔽 | 數據屏蔽的使用應符合組織的特定主題訪問控制策略和業務要求,并考慮到法律要求 | 限制敏感數據的暴露,包括個人身份信息,并遵守法律、法規、監管和合同要求 |

| 8.12Dataleakageprevention數據防泄漏 | 數據泄漏預防措施應用于處理、存儲或傳輸敏感信息的系統、網絡和終端設備 | 檢測并防止個人或系統未經授權的披露和信息獲取 |

| 8.16Monitoringactivities監控活動 | 應監測網絡、系統和應用的異常行為,并采取適當的行動來評估潛在的信息安全事件 | 檢測異常行為和潛在的信息安全事件 |

| 8.23Webfiltering網站過濾 | 應管理對外部網站的訪問,以減少對惡意內容的接觸。 | 保護系統免受惡意軟件的危害,并防止訪問未經授權的網絡資源 |

| 8.28Securecoding安全編碼 | 安全編碼原則應用于軟件開發 | 確保軟件的編寫是安全的,從而減少軟件中潛在的信息安全漏洞的數量 |

總之,為了適應數字化轉型以及組織面臨的安全風險,2022版更強調了信息安全管理(ISMS)的規范性和適用性,更適應當前的信息安全發展趨。

技術驅動,因為云計算、移動互聯的使用,使得組織的工作方式發生了很大的變化,也帶來了無邊界、零信任等新的技術概念。在新版標準中新增了7個技術控制的控制項,包括數據安全、云服務安全、配置管理、安全編碼等管理控制。

管理流程,由于外在環境與內部業務都在發生劇烈的變化,信息安全管理流程需要去適應業務的變化,管理流程應更加彈性的實施并開展監督活動。 新版標準從技術驅動、管理流程、適應與多方協調帶來了信息安全管理新范式。

4)新增控制措施屬性 2022版還有一個重大的變化就是對控制措施增加了5個屬性,分別為控制類型、信息安全屬性、網絡概念、運營能力和安全域。

| 展性名稱 | 屬性值 | 屬性的解讀 |

|

Controltype 控制類型 |

Preventive預防性 Detective檢測性 Corrective糾正性 |

預防性(控制在威脅發生前采取行動) 檢測性(控制在威脅發生時采取行動) 糾正性(控制在威脅發生后采取行動) |

|

Information security properties 信息安全屬性 |

Confidentiality保密性 Integrity完整性 Availability可用性 |

信息安全3要素的關聯屬性 |

|

Cybersecurity concepts 網絡安全屬性 |

Identify識別 Protect保護 Detect檢測 Respond響應 Recover恢復 |

依據ISO/ECTS27101中描述的網絡安全框架中定義的識別、保護、檢測、響應、恢復5個步驟進行關聯屬性 |

|

Operational capabilities 運營能力 |

Governance治理 Asset management資產管理 Informationprotection信息保護 Humanresourcesecurity人力資源安全 Physical security物理安全 System andnetworksecurity系統和網絡安全等15項 |

從信息安全運營人員的視角來看待這些信息安全控制措施。 |

|

Security domains 安全域 |

GovernanceandEcosystem治理和生態系統 Protection保護 Defence防御 Resilience韌性 |

從信息安全領域、專業知識、服務和產 品的角度看待控制的屬性。 |

組織可以使用屬性來創建不同的視圖,這些視圖是從主題的不同角度來對控制進行不同的分類。每個控制都與具有相應屬性值的五個屬性相關聯。屬性可用于在不同的視圖中為不同的受眾篩選、排序或呈現控制。可以通過特定屬性值過濾來創建視圖,例如下圖是糾正性的控制視圖。

| 控制序號 | 控制名稱 | 控制類型 | 信息安全屬性 | 網絡安全屬性 | 運營能力 | 安全域 |

| 5.5 | 與職能機構的聯系 |

#預防性 #糾正性 |

#機密性 #完整性 #可用性 |

#識別 #保護 #響應 #恢復 |

#治理 |

#防御 #韌性 |

| 5.6 | 與特定相關方的聯系 |

#預防性 #糾正性 |

#機密性 #完整性 #可用性 |

#保護 #響應 #恢復 |

#治理 | #防御 |

| 5.7 | 威脅情報 |

#預防性 #檢測性 #糾正性 |

#機密性 #完整性 #可用性 |

#識別 #檢測 #響應 |

#威脅和漏洞能力管理 |

#防御 #韌性 |

| 5.24 | 信息安全事件管理的策劃和準備 | #糾正性 |

#機密性 #完整性 #可用性 |

#響應 #恢復 |

#治理 #信息安全事件管理 |

#防御 |

| 5.26 | 信息安全事件的響應 | #糾正性 |

#機密性 #完整性 #可用性 |

#響應 #恢復 |

#信息安全事件管理 | #防御 |

| 5.28 | 證據的收集 | #糾正性 |

#機密性 #完整性 #可用性 |

#檢測 #響應 |

#信息安全事件管理 | #防御 |

| 5.29 | 中斷期間的信息安全 |

#預防性 #糾正性 |

#機密性 #完整性 #可用性 |

#保護 #響應 |

#連續性 |

#保護 #韌性 |

| 5.30 | 業務連續性的ICT準備 | #糾正性 | #可用性 | #響應 | #連續性 | #韌性 |

| 5.35 | 信息安全獨立審查 |

#預防性 #糾正性 |

#機密性 #完整性 #可用性 |

#識別 #保護 |

#信息安全保證 | #治理與生態系統 |

| 5.37 | 文件化的操作程序 |

#預防性 #糾正性 |

#機密性 #完整性 #可用性 |

#保護 #恢復 |

#資產管理 #物理安全 #系統和網絡安全 #應用安全 #安全配置 #身份和訪問管理 #威脅和漏洞管理 #連續性 #信息安全事件管理 |

#治理與生態系統 #保護 #防御 |

| 6.4 | 紀律程序 |

#預防性 #糾正性 |

#機密性 #完整性 #可用性 |

#保護 #響應 |

#人力資源安全 | #治理與生態系統 |

| 8.7 | 惡意軟件防范 |

#預防性 #檢測性 #糾正性 |

#機密性 #完整性 #可用性 |

#保護 #檢測 |

#系統和網絡安全 #信息保護 |

#保護 #防御 |

| 8.13 | 信息備份 | #糾正性 |

#完整性 #可用性 |

#恢復 | #連續性 | #保護 |

| 8.16 | 活動監控 |

#檢測性 #糾正性 |

#機密性 #完整性 #可用性 |

#檢測 #響應 |

#信息安全事件管理 | #防御 |

02

重大控制點變化解讀

1)加強業務連續性管理

ICT為業務連續性做好準備是業務連續性管理和信息安全管理的一個重要組成部分,以確保在中斷期間能夠繼續實現組織的目標。

在業務連續性和ICT連續性規劃方面,有必要根據與正常運行條件相比的中斷類型來調整信息安全要求。作為在業務連續性管理中執行的業務影響分析和風險評估的一部分,應考慮維護可用性的需要,還應考慮失去信息機密性和完整性的后果并確定其優先級。

2)加強云服務的信息安全管理

加強管理云服務供應鏈的信息安全,其中云服務提供商依賴于軟件開發商、電信服務提供商、硬件提供商等,定義實施流程和程序,以管理云服務供應鏈相關的信息安全風險。

另外,還應關注云環境的安全配置、云上數據的備份、日志記錄、云環境的時鐘同步、云環境的測試等安全問題。

3)加強個人數據、隱私保護等數據安全管理

從《網絡安全法》、《數據安全法》到《個人信息保護法》,國家加強了對個人信息保護及企業數據合規的監管,數據安全的保護變得越來越重要。

審核編輯:黃飛

-

信息安全

+關注

關注

5文章

659瀏覽量

38964 -

網絡安全

+關注

關注

10文章

3193瀏覽量

60202 -

隱私保護

+關注

關注

0文章

300瀏覽量

16489

原文標題:詳解《ISO/IEC 27001:2022信息安全-網絡安全-隱私保護-信息安全管理體系要求》

文章出處:【微信號:談思實驗室,微信公眾號:談思實驗室】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

中芯國際S2/FAB 8通過ISO 27001信息安全管理體

信息安全管理達國際標準,歐孚科技獲 ISO27001認證

景旺電子通過ISO27001 UKAS認證 已擁有UKAS和CNAS雙重認證

貝銳科技獲ISO/IEC 27001認證,信息安全管理達國際標準

華大半導體通過ISO/IEC27001信息安全管理體系認證

納多德通過ISO20000信息技術、ISO27001信息安全雙體系國際認證

普華基礎軟件順利通過ISO20000和ISO27001雙體系國際認證

加特蘭通過ISO/IEC 27001信息安全管理體系認證

芯海科技榮獲ISO/IEC?27001信息安全管理體系認證

芯海科技榮獲ISO/IEC 27001信息安全管理體系認證

北京奔馳榮獲ISO/IEC 27001信息安全管理體系認證證書

ISO27001認證加持,光路科技工業以太網交換機信息安全再升級

思看科技獲ISO/IEC 27001信息安全和ISO/IEC 27701隱私信息管理體系標準認證

ISO27001信息安全標準2022與2013版的主要區別

ISO27001信息安全標準2022與2013版的主要區別

評論