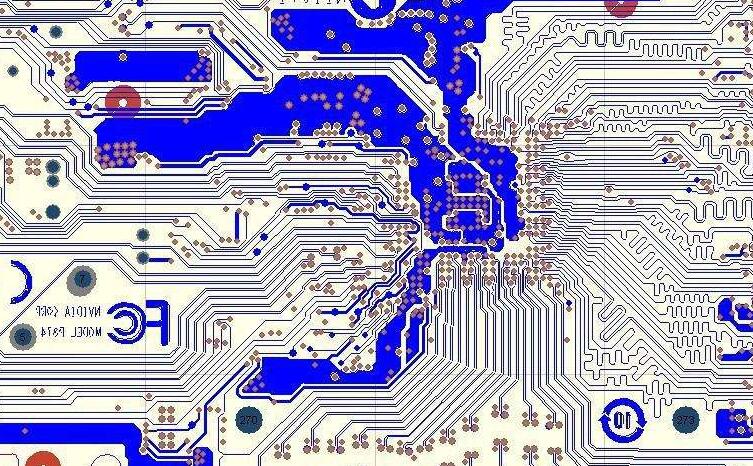

什么是抄板

抄板也叫克隆或仿制,是對設計出來的PCB板進行反向技術研究;目前全新的定義:從狹義上來說,抄板僅指對電子產品電路板PCB文件的提取還原和利用文件進行電路板克隆的過程;從廣義上來說,抄板不僅包括對電路板文件提取、電路板克隆、電路板仿制等技術過程,而且包括對電路板文件進行修改(即改板)、對電子產品外形模具進行三維數據的提取和模型仿制(即抄數)、對電子產品電路板上的各類電子元器件進行仿制、對電路板上加密了的芯片或單片機進行解密、對電子產品的系統軟件進行反匯編等電子產品全套克隆的所有技術過程。

抄板是否屬于侵權?

抄板屬于反向工程的范疇,自整個概念誕生以來,它就一直處于廣泛的爭議之下,反向工程的方法在集成電路工業的發展中起著巨大的作用,世界各國廠商無不采用這種方法來了解別人產品的發展,如果嚴格禁止這種行為,便會對集成電路技術的進步造成影響,所以各國在立法時都在一定條件下將此視為一種侵權的例外。為了教學、分析和評價布圖設計中的概念、技術或者布圖設計中采用的電路、邏輯結構、元件配置而復制布圖設計以及在此基礎上將分析評價結果應用于具有原創性的布圖設計之中,并據此制造集成電路,均不視為侵權。但是,單純地以經營銷售為目的而復制他人受保護的布圖設計而生產集成電路,應視為侵權行為。

2007年1月中國最高人民法院公布“關于審理不正當競爭民事案件應用法律若干問題的解釋”,規定通過自行開發研制或者反向工程等方式獲得的商業秘密,不認定為反不正當競爭法有關條款規定的侵犯商業秘密行為。

該司法解釋同時規定,反向工程是指通過技術手段對從公開渠道取得的產品進行拆卸、測繪、分析等而獲得該產品的有關技術信息。當事人以不正當手段知悉了他人的商業秘密之后,又以反向工程為由主張獲取行為合法的,不予支持。

該司法解釋于2007年2月1日起正式實施。

許多正規的抄板單位機構都有明確規定,凡在公司進行反向工程的客戶,必須有合法的設計版權來源聲明,以保護原創設計版權所有者的合法權益,并要求客戶承諾反向成果主要用于教學、分析、技術研究等合法用途。同時,反向工程致力于在原有產品設計思路上進行二次開發,通過電路原理分析與資料提取,在產品設計中加入新的設計理念與功能模塊,快速在原有產品基礎上實現創新升級與更新換代,助力電子行業整體競爭力的提升。

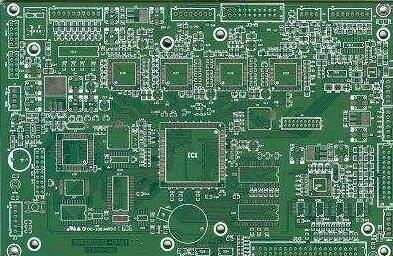

如何防止抄板

現在抄板的工藝十分精密,能完全復制PCBA,現將我用過或了解的一些加密方法提供給大家,但總的說來,加密是相對的,解密才是絕對的。加密只是盡可能地增加解密的成本,使其知難而退。加密的方法如下:

1、磨片,磨掉芯片上的型號。對于偏門的芯片比較管用,對常用芯片來說,可以根據管腳判斷出芯片型號。

2、封膠,用那種凝固后象石頭一樣的膠(如粘鋼材、陶瓷的那種)將PCB及其上的元件全部覆蓋。這種做法有一定的弊端,散熱效果降低,維修難度加大。

3、使用專用加密芯片,如 武漢瑞納捷 的RJGT102,只要軟件不能被反匯編出來,即使把所有信號用邏輯分析儀截獲下來也是無法復制的,還得花高昂的成本破解加密芯片。

4、使用不可破解的加密芯片,如 武漢瑞納捷 的RJMU401,此類芯片內部設有完備的安全機制(防篡改檢測電路),同時還內設有多種加密算法加速引擎。

5、使用MASK IC,一般來說MASK IC要比可編程芯片難破解得多,這需要很大的批量.MASK不僅僅是至MCU,還包括ROM、FPGA和其它專用芯片。

6、使用裸片,看不出型號也不知道接線。芯片的管腳不要太容易猜。

7、多用一些無字(或只有些代號)的小元件參與信號的處理,如小貼片電容、TO-XX的二極管、三極管、三到六個腳的小芯片等,想查出它的真實面目還是有點麻煩的。

8、PCB采用埋孔和盲孔技術,使過孔藏在板內。此方法會增加一定的成本。

9、使用其它專用配套件,如加密的SIM卡、加密磁盤等。

10、申請專利。鑒于知識產權保護的環境太差,國外最優選的方法,但是國內目前保護作用不大。

防抄板加密芯片推薦——加密芯片DX81C04

DX81C04介紹

在當今社會,越來越多的硬件和軟件都面臨著被復制的危險,一旦相關的產品被復制,企業就面臨著少則幾億的財產損失。企業將整個公司大量的人力和物力投入至核心產品的研發過程中,但最終卻面臨著勞動果實被竊取的危險,這種現象時刻提醒著相關企業采取行動,防止更多的企業承擔更大的損失。

DX81C04加密芯片的出現,可以最大程度上減少客戶的顧慮。它采取的是國內先進的防護技術,可以一站式地解除客戶的擔憂。DX81C04加密芯片非常微小,但是它的功能卻十分強大,它可以與任何的微處理器產生關系,并且是適應于各種網絡連接方式。DX81C04加密芯片的工作方式也很簡單,客戶只要將密碼將核心數據存儲到DX81C04加密芯片中,當掌握程序的系統提出辨偽的要求之后,輸入相應的密碼,如果相關的密碼錯誤,系統則會做出拒絕的響應。

DX81C04加密芯片的制造完成之后,每一個芯片會有一個全球唯一的序號,這個序號我們稱之為SN序列號。芯片的唯一性是客戶選擇它的一個重要原因,除此之外,此類的加密芯片采用的是高強度的保護系統,這個密鑰保護系統使用的算法是國際通用的SHA1算法,它可以很好地保護相應的數據不受侵犯。

DX81C04加密芯片的操作簡單易行,客戶通過幾個步驟就可以將加密芯片配置好,另外,如果購買了加密芯片,購入的公司會有專業的人員進行使用說明。另外,DX81C04加密芯片中的密鑰是在加密過程中使用的密鑰,破解單個產品的密鑰僅僅對相對的產品有效,這一設置大大提高了芯片的安全性。

用戶青睞DX81C04加密芯片的幾大原因

一、加密芯片算法強度。

加密算法有很多,可分為對稱算法和非對稱算法,而且強度也不一樣,使用的場景也不同,算法本身是死的,如何利用算法自身的特性來設置破解障礙才是一個好的加密產品。DX81C04加密芯片在國際通用的SHA算法上加入了多種隨機因子進行復合運算,如隨機數,芯片標識等等因子,并且結合了別的算法組合,在加密傳輸,數據加解密上設置了多道門檻,需要進行多層認證,給破解帶來極大難度。

二、防破解攻擊。

同類型芯片破解的三種方式,軟件的重放攻擊和真值攻擊以及芯片的物理破解。重放攻擊的目的是盡可能找出多的挑戰--應答對,然后通過模擬應答達到欺騙主機認證通過的目的。真值攻擊是通過各種方法得到固件的源碼,然后找到其中認證加密芯片的代碼進行跳過達到破解的目的。芯片的物理破解通過FIB等方式找到加密芯片的密鑰達到破解的目的。防破解的手段也是衡量加密芯片的一個重要標準。

DX81C04加密芯片防止重發攻擊:當攻擊者每次發出相同的挑戰的時候,芯片每次給出的應答都是不一樣的(類似于銀行卡支付時候每次發的動態密鑰都不一樣),這樣芯片的應答就無窮多過,從而防止了重發攻擊。不像市面上的一些加密芯片每次相同的挑戰返回的應答都是一樣的。

DX81C04加密芯片防止真值攻擊:真值攻擊對加密芯片來說是致命的,所有的程序源碼都被破解成明文,從而跳過加密芯片。其實市面上很多被破解的產品被山寨都是內部人員泄漏或者是內部人員出來搞的。動信微的獨特的密鑰燒寫管理系統可以有效的防止源碼被泄漏的情況,只要公司管理好自己的燒寫流程,這也是其在加密流程上的特色,已經被很多公司推崇和認可。

DX81C04加密芯片防止物理破解:其實SHA算法本身是很難破解的,DES和3DES已經被破解,國際上還沒有聽說SHA被破解的傳聞。每顆DX81C04芯片密鑰都采用不同的地址亂序和數據加密,即使攻擊者破解了單顆DX81C04加密芯片的密鑰和數據,然后將密鑰和數據復制到相同的白片中也是無法工作的,因為每顆加密芯片的密鑰都是不一樣的,具有獨有性,有效的防止了一顆芯片遭到破解后,芯片密鑰被無窮的復制。這個也是DX81C04的一大特色。

三、密鑰自主可控和安全燒寫。

目前有些加密芯片是原廠寫好密鑰后出貨的,其實最終客戶都希望將燒寫密鑰的控制權放在自己的手里,并不希望直接使用加密芯片廠商已經燒寫好密鑰加密芯片,并且希望燒寫流程能安全可控。這樣對自己的產品的靈活性,安全性都可以得到更大的提升。

DX81C04加密芯片密鑰燒寫系統采用了老板,程序員,燒寫員三者分離的方法。老板通過USBKEY統管著芯片的真實密鑰和配置軟件(獨有,唯一,不公開),掌控著出貨流程和數量。程序員得到加密后的密鑰(無法得到真密鑰)嵌入到開發程序中。燒寫員只有燒寫界面可以控制,無法得到芯片的任何信息。

四、加密芯片的加密存儲。

很多廠商需要將一些敏感數據或者核心固件進行加密存儲來保護,還有的廠商對加密存儲的擦寫次數也有一定的要求。

DX81C04加密芯片擁有4Kbit的加密EEPROM。并且采用了亂序存儲的方法,相同的代碼存儲在不同的加密芯片中的物理地址和物理數據都是不一樣的,并且同一個地址的數據每次數據線上的傳輸值都不一樣,有效的防止攻擊者通過物理復制和波形探測來拷貝EEPROM數據,并且EEPROM的擦寫次數高于100萬次。

五、IIC接口支持多個設備。

很多廠商產品的應用在IIC總線上需要支持多個IIC的設備,但市面上的一些加密芯片是不支持的,它永遠占領這個IIC的通道。DX81C04加密芯片IIC總線上沒有獨占性,IIC總線上掛多個設備也不會沖突。

六、應用的技術支持。

良好的技術支持能很好的縮短產品的研發周期和產品的更好安全性能,各個公司應在標準流程上一天內完成產品的Design In 的工作。

七、加密芯片價格。

這個是每個廠商都要考慮,根據產品的價值周期的延續性,市場占有率的周期來選擇性價比高的加密芯片,DX81C04加密芯片在同類型產品中具有非常高的性價比!

-

抄板

+關注

關注

2文章

48瀏覽量

18000 -

加密芯片

+關注

關注

3文章

117瀏覽量

23795

發布評論請先 登錄

相關推薦

如何防止抄板_防抄板加密芯片哪個好用

如何防止抄板_防抄板加密芯片哪個好用

評論