5月16日訊 網(wǎng)絡安全解決方案提供商 Imperva 5月14日發(fā)布報告披露,攻擊者正在利用 UPnP 協(xié)議掩蓋 DDoS 攻擊期間發(fā)送的網(wǎng)絡數(shù)據(jù)包源端口,從而繞過 DDoS 緩解服務。Imperva 已發(fā)現(xiàn)了至少兩起采用該技術的 DDoS 攻擊, 包括 DDoS 放大攻擊。

攻擊者如何利用UPnP協(xié)議?

問題的核心在于 UPnP 協(xié)議是針對智能家電、無線設備以及個人電腦的普遍點對點(peer-to-peer,P2P)網(wǎng)絡連接而設計的一種架構。該協(xié)議旨在簡化在本地網(wǎng)絡上發(fā)現(xiàn)附近設備的過程。

UPnP 協(xié)議的其中一項功能是能夠將連接從互聯(lián)網(wǎng)轉發(fā)到本地網(wǎng)絡,將傳入的互聯(lián)網(wǎng) IP:port 連接映射到本地 IP:port 服務。UPnP 允許 NAT 遍歷,并允許網(wǎng)絡管理員和遠程用戶訪問僅能在內部網(wǎng)絡上訪問的服務。

Imperva 公司研究人員指出,實際上,很少有路由器會驗證提供的內部 IP,并遵守所有轉發(fā)規(guī)則。這意味著,攻擊者可設法感染端口映射表,將路由器作為代理,并將傳入的互聯(lián)網(wǎng) IP 重定向至其它互聯(lián)網(wǎng) IP。

這種攻擊場景并不新穎。Akamai 公司2018年4月就詳細描述了這種技術,該公司將其稱之為 UPnProxy,并披露稱,發(fā)現(xiàn)僵尸網(wǎng)絡和國家支持型網(wǎng)絡間諜組織將家用路由器作為代理反彈并隱藏惡意流量。

利用UPnProxy技術發(fā)起DDoS攻擊

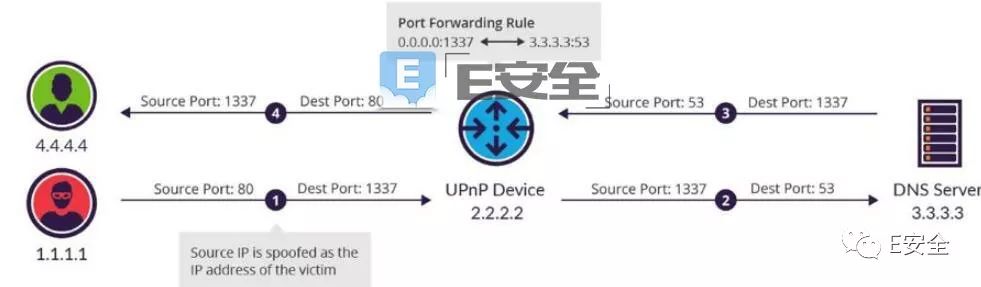

Imperva 公司表示,攻擊者還可濫用 UPnProxy 技術發(fā)起 DDoS 攻擊,從而掩蓋 DDoS 放大攻擊的源端口。

在傳統(tǒng)的 DDoS 放大攻擊中,攻擊者會從遠程服務器反彈惡意數(shù)據(jù)包,并通過欺騙 IP 將其發(fā)送給受害者,源端口始終是放大攻擊的服務端口。這樣一來,DDoS 緩解服務便可以阻止所有具有特定源端口的傳入數(shù)據(jù)包,從而檢測并阻止放大攻擊。但是,攻擊者可借助 UPnProxy 修改路由器的端口映射表,并用來掩蓋 DDoS 攻擊的源端口,這就意味著這些攻擊來自隨機的端口,從易受攻擊的服務器反彈,并攻擊受害者。

DDoS 放大攻擊或泛濫

Imperva 表示已發(fā)現(xiàn)了至少兩起采用該技術的 DDoS 攻擊,并且也通過其內部 開發(fā)出的 POC 腳本成功進行了測試。該 PoC 代碼通過搜索暴露其rootDesc.xml文件的路由器(其中包含端口映射配置),添加了隱藏源端口的自定義端口映射規(guī)則,隨后發(fā)起了 DDoS 放大攻擊。DDoS 放大攻擊主要步驟如下:

第一步:找到一個開放的UPnP路由器

第二步:訪問設備XML文件

第三步:修改端口轉發(fā)規(guī)則

第四步:啟動端口混淆 DNS 放大

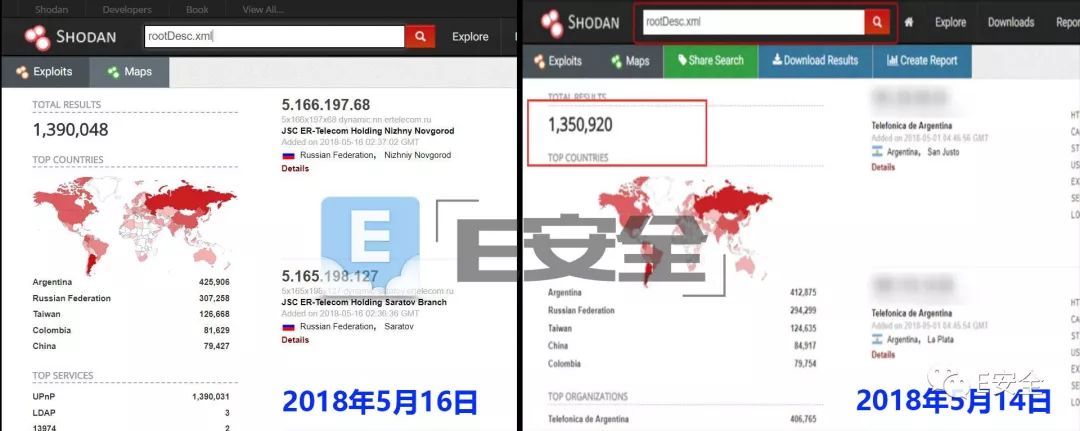

通過2018年5月16日與14日的 SHODAN 搜索情況對比顯示,暴露 rootDesc.xml 文件的路由器數(shù)量仍在增加。

關于暴露rootDesc.xml 文件的路由器數(shù)量變化

出于安全的考慮,該公司未公開 PoC 代碼。隨著時間的推移,這種技術將變得越來越流行。研究人員建議路由器所有者禁用 UPnP 功能。

Imperva 公司指出,通過掩蓋傳入網(wǎng)絡數(shù)據(jù)包的源端口,依賴這類信息阻止攻擊的老舊 DDoS 緩解系統(tǒng)需升級到依賴深度包檢測(DPI)技術的復雜解決方案。

-

DDoS

+關注

關注

3文章

172瀏覽量

23112 -

路由器

+關注

關注

22文章

3744瀏覽量

114476 -

UPnP

+關注

關注

0文章

6瀏覽量

8314

原文標題:攻擊者利用UPnP協(xié)議或致DDoS放大攻擊泛濫

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉載請注明出處。

發(fā)布評論請先 登錄

相關推薦

對嵌入式系統(tǒng)的攻擊 攻擊者通過什么途徑得到ATM的密鑰呢?

【§網(wǎng)絡安全技巧§】利用路由器的安全特性控制DDoS攻擊

SCDN的抗CC攻擊和抗DDoS攻擊防護是什么?

如果全球的沙子都對你發(fā)起DDoS攻擊,如何破?

《DNS攻擊防范科普系列2》 -DNS服務器怎么防DDoS攻擊

DDOS攻擊是什么_ddos攻擊攻擊是無解的嗎

ddos攻擊能防住嗎?ddos攻擊預防方法分析

怎么編寫ddos攻擊器ddos攻擊器源碼

以攻擊者為中心的安全協(xié)議驗證機制

基于熵度量的DDoS攻擊檢測方法

DDoS攻擊風暴來襲 Memcached成攻擊新寵

攻擊者如何利用UPnP協(xié)議?利用UPnProxy技術發(fā)起DDoS攻擊

攻擊者如何利用UPnP協(xié)議?利用UPnProxy技術發(fā)起DDoS攻擊

評論