近幾年,勒索病毒肆虐攻擊造成多數企業、單位營運重大損失。以往勒索病毒大多以亂槍打鳥方式,讓使用者在網頁瀏覽、下載文件時,點選信件惡意連結時遭受感染,再以快速加密方式讓用戶的文件、圖片無法啟動,必須藉由付贖金才能解鎖。但是近期,針對式的攻擊事件越來越多,目標式主動攻擊,藉由先設靶后擴散方式,潛伏在單位內網進行滲透與收集數據,伺機發起攻擊。此外,許多單位與個人計算機仍使用已不支持更新的舊版本Win7系統,這也是重大資安風險來源。

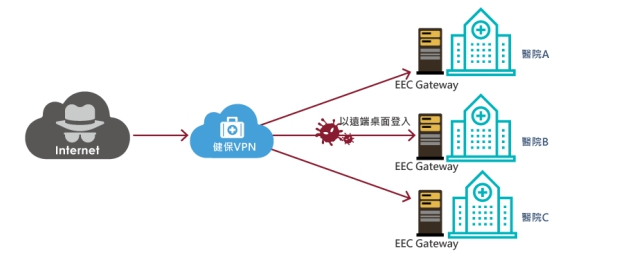

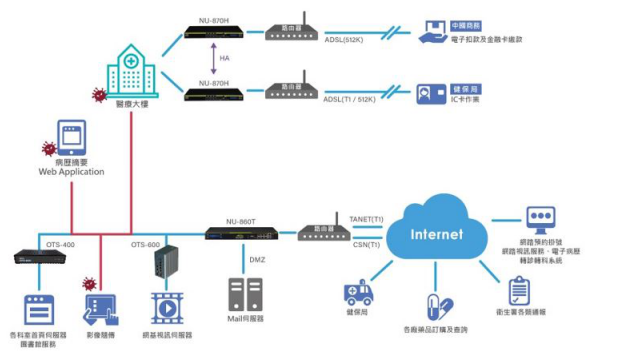

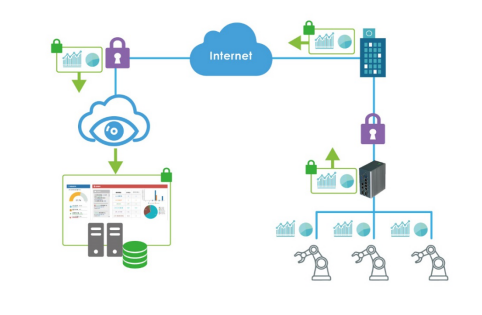

2019年9月多家醫院也紛紛遭受勒索軟件攻擊,主要是黑客先入侵健保VPN網絡,透過衛福部的電子病歷交換系統EEC,在EEC Gateway植入勒索病毒Globeimposter3.0(圖1),并藉由健保 VPN 傳輸,先潛伏植入院內 【OT 的環控主機】,再伺機窺探對Windows Server 同步發動攻擊。由于 EEC 所用 VPN 網絡為各大醫院自主管理與共享之內部網絡,并未分割 VLAN,造成該勒索病毒得以急速擴散。

圖1:醫院遭受ECC 攻擊示意圖

醫療資安范圍不僅限于IT環境,還需包含OT

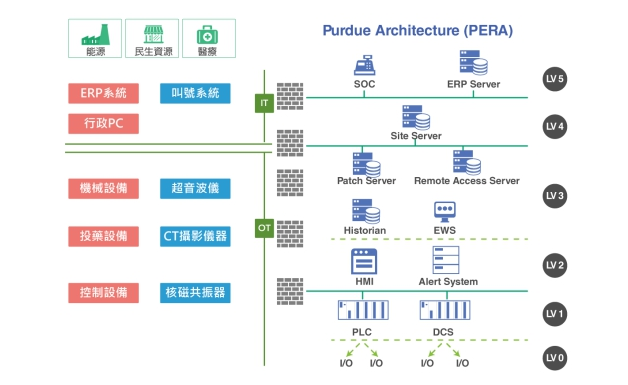

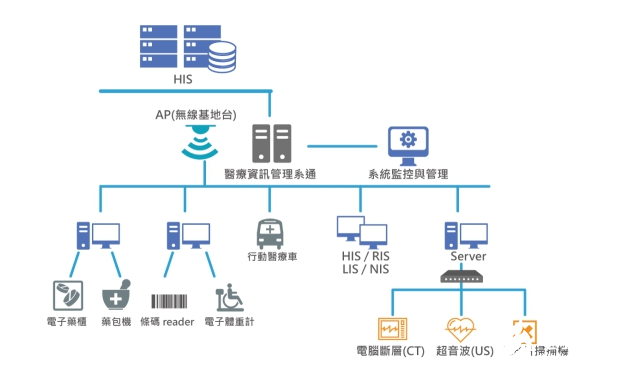

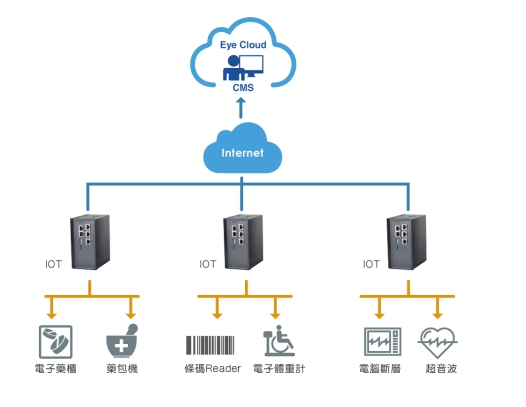

以目前臺灣多數醫院大樓來說,組織非常龐大,有些還將復健、兒童醫療、急重癥、癌癥中心、健康醫學各自獨立,光是使用的服務器設備可能都將近上百臺,更不用談及要管理的各式各樣設備可能要到數萬臺。面對這些設備,要管理就是一門學問了;如果還要將各院區、各大樓間的網絡、無線網絡、聯外網絡、終端網絡和各點間聯系的VPN進行把關審核的動作,無疑又是一個大挑戰。一般醫院都是藉由防火墻設備、入侵設備、郵件防護設備、流量偵測或身分識別來管理所有網絡的進出。不過醫院該注重的資安范圍不只是IT,還包括內部OT(Operation Technology)安全(圖2),為了推動智能醫療、加速醫療數據的傳輸與分析,醫院勢必采用可聯機的醫療儀器,但這也成為資安隱憂。醫療資安防護不只要把個人計算機和服務器管理好,還要注重醫療儀器的資安檢測,比如護理工作車、計算機斷層掃描設備、醫療檢測儀器等。

圖2:衛福部也開始推動醫療OT資安檢測

醫療領域資安問題廣,數據外泄、OT安全也是挑戰

2018年臺積電遭遇勒索病毒事件,不僅為高科技業帶來警惕,也讓OT領域的安全問題浮上臺面,而醫院也有這類問題要去面對(圖3),例如:

1. 醫療院所的計算機主機操作系統老舊問題

醫療院所的部分客戶端計算機中,還存在有系統及硬件老舊的狀況,甚至連新版本的防病毒軟件都無法支持,這些都應該是醫療業必須正視的問題。

2. 無法支持新版防病毒軟件

許多的惡意攻擊程序是透過操作系統的漏洞滲透執行。所以使用無法更新作業版本的老舊系統須盡速汰換,并應安裝合法的防病毒軟件,或至少更新至Windows 10 并開啟內建之Windows defender進行防護。

3. 醫療儀器設備的漏洞修補

要求委外廠商將相關OT設備(如:包括麻醉機、呼吸機、心電圖儀器、數字 X 光攝影、核子醫學設備、透析機等…等)之韌體更新至最新版本。使用物聯網設備時,應確實檢視設備所提供的功能,并設定用戶所能存取之權限。

4. 其他

獨立使用鏈接健保署VPN之計算機,應與任何連結形式之因特網區隔,如:有線網絡鏈接、無線網絡鏈接及透過手機上網連結。此外,也要避免透過遠程聯機之方式來維護醫院連結中央醫療體系專用VPN的計算機。

圖3:關注所有OT設備聯網安全性

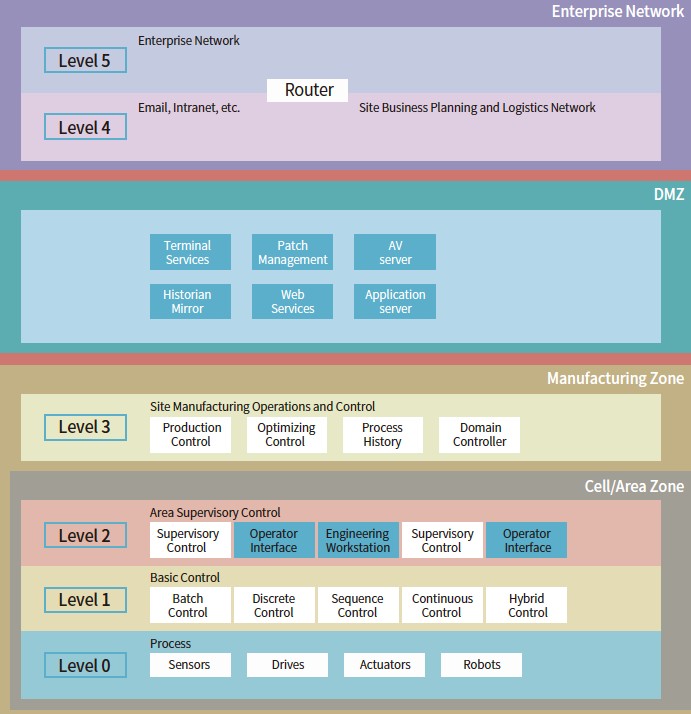

透由OTS-600對內網層層的防御,提高醫療網絡安全保障

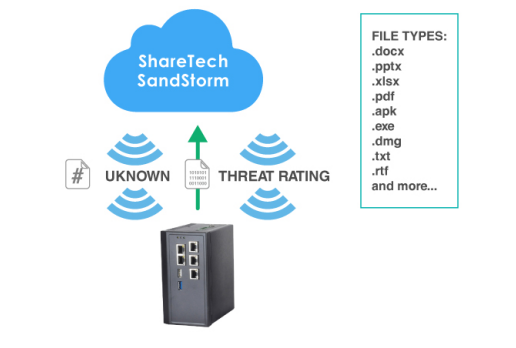

隨著資安威脅的增加、環境的變化,現階段面對的資安威脅與以往已大不相同,如OT( Operation Technology)環境與IoT(Internet of Things)設備,已經成為黑客、惡意軟件的攻擊目標,醫院必須尋求新世代的資安產品來解決新型態的資安威脅,而眾至也推出第一款OTS-600內網防護設備,協助用戶面對可能的資安挑戰。

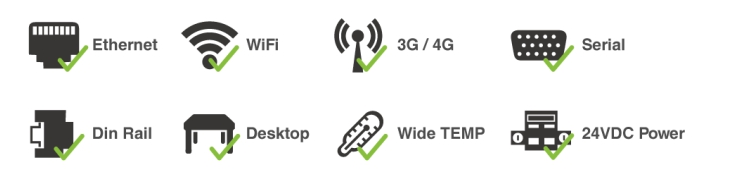

高規硬件設計

為了確保聯機的安全,ShareTech OT產品支持多種形式的Internet和SCADA連接,包括以太網,WiFi,3G / 4G,串行(RS-232 / 485)。 它們還具有工業外形尺寸,包括DIN導軌安裝,桌上型設備外觀,24V DC電源輸入,并支持最苛刻部署的寬溫度范圍。

強化OT網絡流量檢視

眾至OT設備可在既有的網絡環境中偵測流量是否帶有惡意活動,例如:有外部非允許使用者透過非法的遠程登錄,接觸到各醫療大樓;或者是用戶的計算機遭到惡意軟件的滲透與感染,讓黑客可以透過內部的網絡駭到生產制造區。ShareTech OT設備可以執行被動的監控、偵測、鑒識與反應等作業,收集所有IT、OT網絡的封包與訊號,并采用深度封包檢測(DPI)方式進行比對,分析每個通訊協議中是否有出現異常的數據。

?打造區塊防護,強化內網安全

為了強化內網安全,必須將醫療體系網絡分割成更小的『區塊防護』,將防御的機制更深入至內網監測網絡流量,如有攻擊者侵入團隊成員時,他們應該無法在網絡上四處活動進入到單位敏感主機(病患數據庫)。OT防護設備能偵測出這些試圖存取用戶常規活動以外系統的動作,并發出相應的警告訊息,更可藉由與交換器協同作戰封鎖來自惡意活動威脅或BOT滲透攻擊。

完整內網協同防御機制

為了強化內網的安全,我們整合交換器與無線基地臺管理接口,藉由ShareTech OT管理接口執行統一控管,ShareTech OT設備除了偵查網關端流量的進與出,同時可向下延伸到交換器與無線基地臺。讓所有經過有線/無線接取網絡服務的裝置,都得接受ShareTech OT控管,才得以順利存取到所需的資源。

眾至把內網與外網的安全整合在一起進行管控,即形成資安三劍客之解決方案,透過整合交換器及AP,將L2層級的信息整合至防火墻上,就可以確認交換器上每個Port的流量、聯機的成員以及網絡的階層拓樸圖等;AP部份不僅可以看到無線的使用者,還能當作AP控制器,統一派送SSID、密碼等數據,無須個別登入每臺AP去做設定,加上搭配防火墻異常流量、IPS機制,當異常發生時,除了在防火墻上的封鎖之外,再結合交換器直接封閉來源網絡孔,避免有問題的裝置持續在內網擴散。

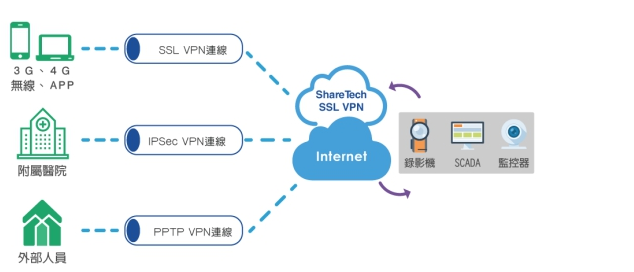

?遠程訪問安全

開越多的對外服務Port,代表把自己暴露在外的風險因素增加,所以對于已知的聯機對象,不管對方是使用動態或是固定 IP 地址,都可以利用防火墻普遍有的IPSec VPN,建立安全的VPN 信道傳遞信息,而不需要以Port 的方式達成聯機的需求。

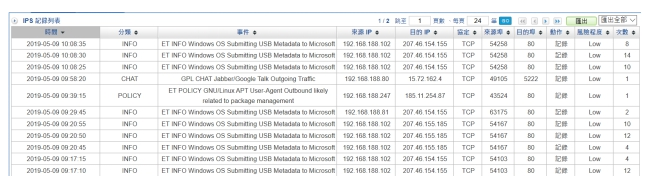

?OPC入侵防御機制

收集所有IT、OT網絡的封包與訊號,并且采用深度封包檢測(DPI)的方式進行比對,分析通訊協議當中的每個層級,掌握出現異常數據的行為。所有異常事件都會完整記錄,透過記錄查詢可以掌握事件發生的時間、來源、目的與攻擊類型,方便管理者日后追蹤。

?Virtual Patch防護

為避免客戶重要主機遭受零時差攻擊,ShareTech OT解決方案中亦具備虛擬補丁(Virtual Patch)能力,在醫療機臺操作系統或軟件還未獲原廠修補更新之前,可針對性地防范漏洞的入侵Virtual Patch,避免醫院的醫療設備已經沒人維護,漏洞百出,ShareTech OT安全網關防護設備替你把關。

統整成威脅情報-戰情室

威脅情報-戰情室讓OT和IT管理者都能完整了解所有數據傳遞的架構,透過OT和IT的裝置數據進行收集,且會記錄所有風險類型數據,可以讓OT管理者了解廠域網絡安全狀況。當有資安事件發生時,可透過詳細的風險記錄分析啟動鑒識調查。此外,提供整個OT網絡的運作設備狀態能見度,顯示其IP和資產內容、顯示設備之間使用的具體協議,并突顯潛在風險。

完整的OT網絡管理平臺,快速部署、簡易管理與輕松維護

即使最復雜的OT網絡,ShareTech云端管理平臺也能讓操作管理員及網絡安全專業人員,在單一平臺,執行保護監視網絡的工作。

云端管理平臺與眾不同之處

- 完整呈現OT設備運作狀態

- 支持ICS設備大部份專有的通訊協議

- ?實時監控與訊息通知

- ?風險警告訊息通知

- 間接式聯機監控管理模式,并不會對OT設備網絡造成運作影響

- ?配置文件備份、還原機制

- ?支持設備USB設定備份機制

- 亦提供CMS服務管理功能

電子發燒友App

電子發燒友App

評論